Enterprise ユーザーは、設定から手動で有効化する必要があります

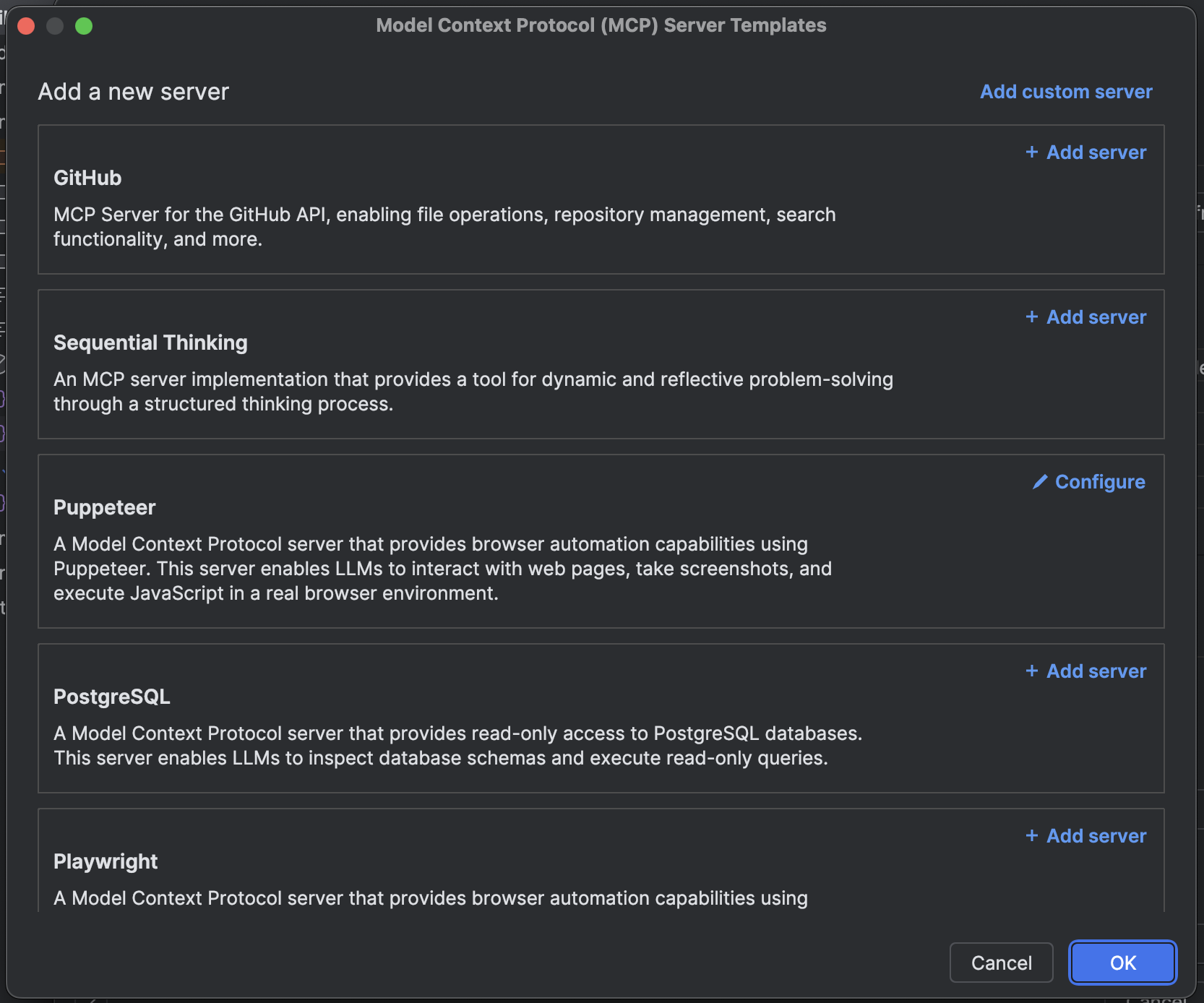

新しい MCP プラグインの追加

Settings > Tools > Windsurf Settings > Add Server セクションから追加できます。

目的の MCP プラグインが見つからない場合は、View Raw Config ボタンをクリックし、生の mcp_config.json を編集して手動で追加できます。

MCP サーバーを選択したら、+ Add Server をクリックするだけで、そのサーバーとツールを Cascade で利用できるように公開できます。

stdio、Streamable HTTP、SSE の 3 種類のトランスポートをサポートしています。

また、Cascade は各トランスポートタイプごとに OAuth にも対応しています。

http サーバーの場合、URL はエンドポイントを指し、https://<your-server-url>/mcp の形式になります。

新しい MCP プラグインを追加した後は、必ず更新ボタンを押してください。

mcp_config.json

~/.codeium/mcp_config.json ファイルは、Cascade が接続可能なサーバー一覧を記述する JSON ファイルです。

以下は GitHub 用に単一のサーバーをセットアップするサンプル設定です:

リモート HTTP MCP

serverUrl または url フィールドを指定する必要がある点に注意してください。

以下は HTTP サーバー用の設定例です。

設定の補間

~/.codeium/mcp_config.json ファイルでは、command、args、env、serverUrl、url、headers の各フィールドに含まれる環境変数の補間を行います。

以下は設定例で、headers 内で AUTH_TOKEN 環境変数を使用しています。

管理者向け設定 (Teams & Enterprises)

MCP Team Settings

チーム向けの MCP 設定を行えます。

サーバーのマッチング動作

- 文字列全体の一致: すべてのパターンは自動的にアンカー(

^(?:pattern)$でラップ)され、部分一致を防ぎます - Command フィールド: 完全一致、または指定した正規表現パターンに従って一致する必要があります

- Arguments 配列: 各引数は対応するパターンに対して個別にマッチします

- 配列の長さ: 引数の数は許可リストとユーザー設定で完全に一致している必要があります

- 特殊文字:

$、.、[、]、(、)などの文字は正規表現で特別な意味を持つため、リテラルとして一致させたい場合は\でエスケープしてください

構成オプション

オプション 1: プラグインストアのデフォルト(推奨)

Windsurf MCP Plugin Store のデフォルト構成を使用するには、Server Config (JSON) フィールドを空のままにします。

オプション 1: プラグインストアのデフォルト(推奨)

Windsurf MCP Plugin Store のデフォルト構成を使用するには、Server Config (JSON) フィールドを空のままにします。

管理者ホワイトリスト構成:対応するユーザー構成(これにより、サーバー ID がプラグインストアのエントリと一致する限り、ユーザーは任意の有効な構成で GitHub MCP サーバーをインストールできます。

- Server ID:

github-mcp-server - Server Config (JSON): (空のまま)

mcp_config.json):オプション 2: 完全一致の構成

ユーザーが必ず使用すべき正確な構成を指定します。ユーザーはこの構成に完全一致させる必要があります。

オプション 2: 完全一致の構成

ユーザーが必ず使用すべき正確な構成を指定します。ユーザーはこの構成に完全一致させる必要があります。

管理者ホワイトリスト構成:対応するユーザー構成(ユーザーはこの構成を厳密に使用する必要があります。

- Server ID:

github-mcp-server - Server Config (JSON):

mcp_config.json):command や args のいかなる差異もブロックされます。env セクションの値は異なっても構いません。オプション 3: 柔軟な正規表現パターン

セキュリティ制御を維持しつつ、ユーザー構成のバリエーションを許容するために正規表現パターンを使用します。

オプション 3: 柔軟な正規表現パターン

セキュリティ制御を維持しつつ、ユーザー構成のバリエーションを許容するために正規表現パターンを使用します。

管理者ホワイトリスト構成:対応するユーザー構成(この例は、セキュリティを維持しつつユーザーに柔軟性を提供します:

- Server ID:

python-mcp-server - Server Config (JSON):

mcp_config.json):- 正規表現

/.*\\.pyは/home/user/my_server.pyのような任意の Python ファイルパスにマッチします - 正規表現

[0-9]+は8080や3000のような任意の数値ポートにマッチします - 管理者が Python スクリプトのみが実行されることを担保しつつ、ユーザーはファイルパスやポートをカスタマイズできます

よく使われる正規表現パターン

| パターン | マッチする内容 | 例 |

|---|---|---|

.* | 任意の文字列 | /home/user/script.py |

[0-9]+ | 任意の数字 | 8080, 3000 |

[a-zA-Z0-9_]+ | 英数字とアンダースコア | api_key_123 |

\\$HOME | 文字通りの $HOME | $HOME(展開されない) |

\\.py | 文字通りの .py | script.py |

\\[cli\\] | 文字通りの [cli] | mcp[cli] |

注意

管理者向け設定ガイドライン

- 環境変数:

envセクションは正規表現での照合対象ではなく、ユーザーが自由に設定できます - 無効化ツール:

disabledTools配列は別途処理され、ホワイトリスト照合の対象ではありません - 大文字小文字の区別: すべての照合は大文字小文字を区別します

- エラーハンドリング: 無効な正規表現パターンはログに記録され、アクセスは拒否されます

- テスト: 正規表現パターンは慎重にテストしてください。制限が厳しすぎると、正当なユースケースを妨げる可能性があります

トラブルシューティング

- 完全一致の確認: ホワイトリストのパターンがユーザーの設定に厳密に一致しているか確認してください

- 正規表現のエスケープを確認: 特殊文字はエスケープが必要な場合があります(例: ドットをリテラルにするには

\.) - ログの確認: 無効な正規表現パターンは警告としてログに記録されます

- パターンのテスト: 正規表現テスターを使って、パターンが期待どおりに動作するか検証してください