- Google SSO (Single Sign-On)

- Azure AD SSO (Single Sign-On)

- Okta SSO (Single Sign-On)

- Azure SCIM (System für domänenübergreifendes Identitätsmanagement)

- Okta SCIM (System für domänenübergreifendes Identitätsmanagement)

- SCIM (System für domänenübergreifendes Identitätsmanagement) API

- Duo

- PingID

Windsurf unterstützt jetzt die Anmeldung mit SSO (Single Sign-On) über SAML. Wenn Ihre Organisation Microsoft Entra, Okta, Google Workspace oder einen anderen Identitätsanbieter verwendet, der SAML unterstützt, können Sie SSO mit Windsurf nutzen.

Windsurf unterstützt nur SP-initiiertes SSO; IdP-initiiertes SSO wird derzeit NICHT unterstützt.

IdP-Anwendung konfigurieren

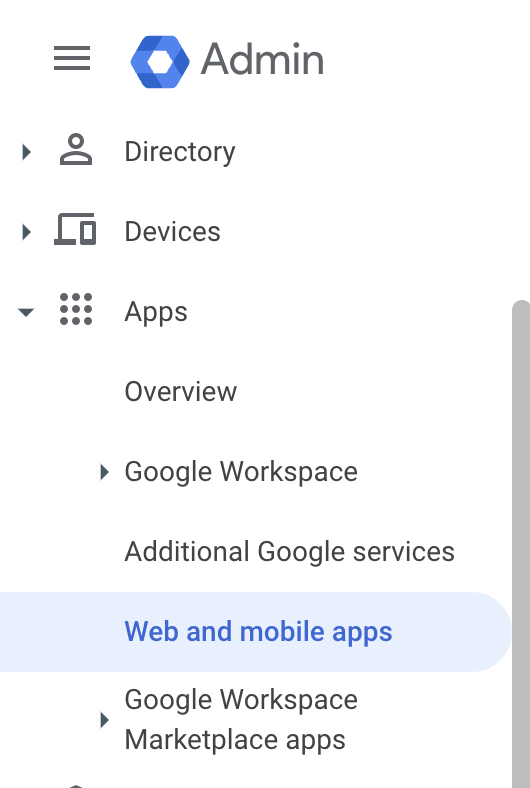

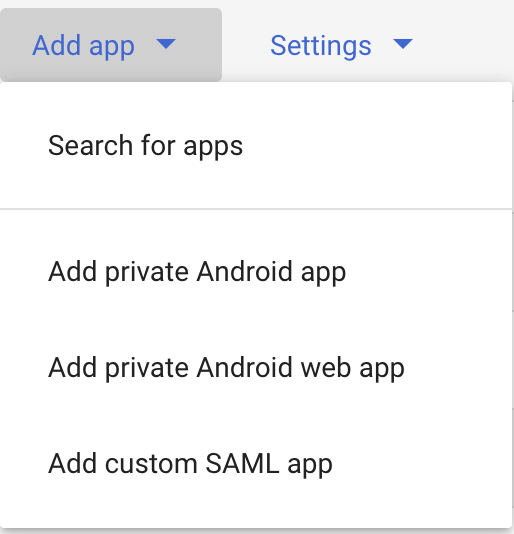

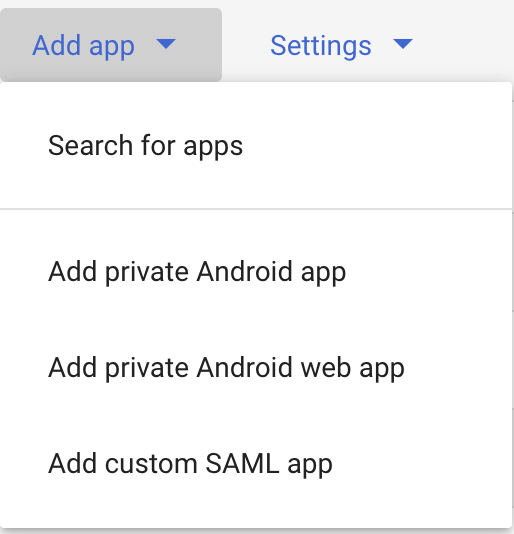

Klicken Sie in der Google Admin-Konsole (admin.google.com) links auf Apps -> Web- und Mobil-Apps.

Windsurf ein und klicken Sie auf Weiter.Der nächste Bildschirm (Google Identity Provider Details) in der Google-Konsole enthält Daten, die Sie in die SSO-Einstellungen von Windsurf unter https://windsurf.com/team/settings kopieren müssen.- Kopieren Sie die SSO URL aus der Google-Konsole in die Windsurf-Einstellungen unter SSO URL

- Kopieren Sie die Entity ID aus der Google-Konsole in die Windsurf-Einstellungen unter IdP Entity ID

- Kopieren Sie das Certificate aus der Google-Konsole in die Windsurf-Einstellungen unter X509 Certificate

- Klicken Sie in der Google-Konsole auf Continue

- Kopieren Sie die Callback URL von der Codeium-Einstellungsseite in die Google-Konsole unter ACS URL

- Kopieren Sie die SP Entity ID von der Codeium-Einstellungsseite in die Google-Konsole unter SP Entity ID

- Ändern Sie das Name ID-Format in EMAIL

- Klicken Sie in der Google-Konsole auf Continue

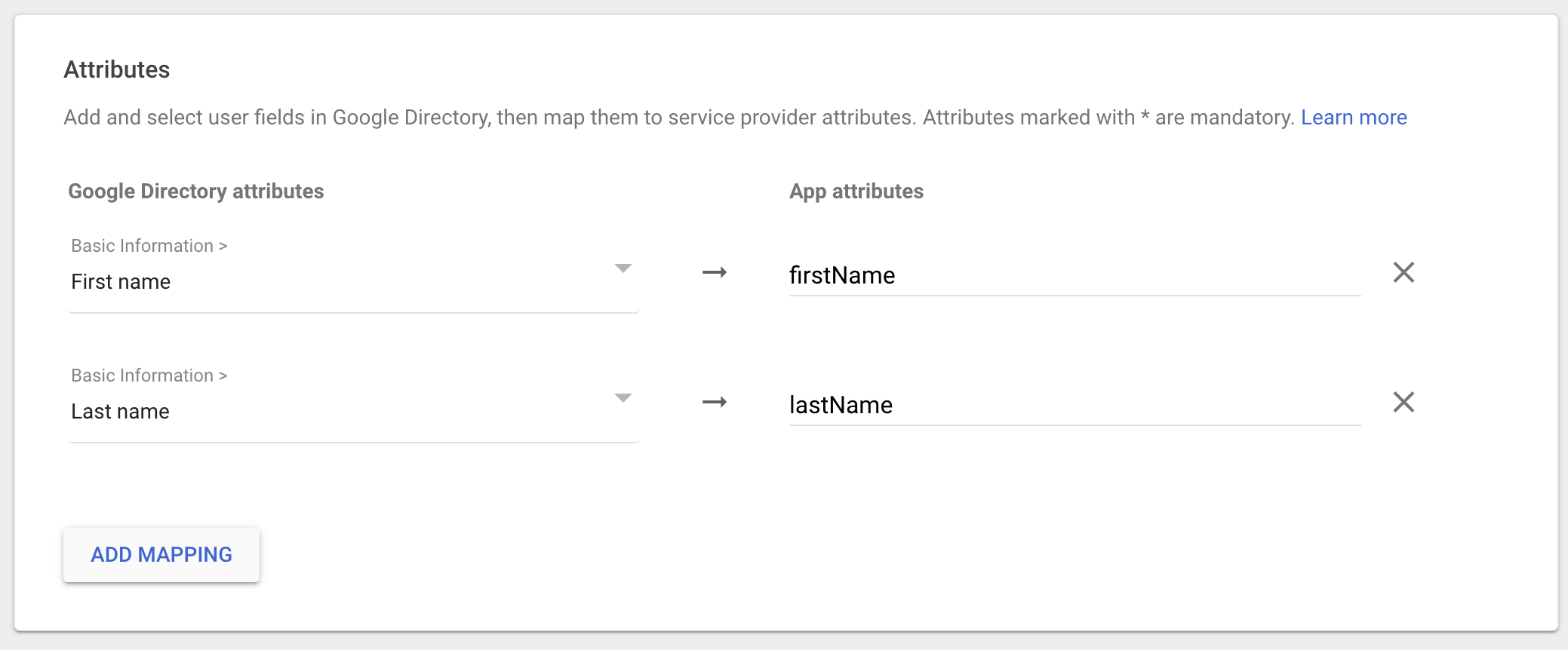

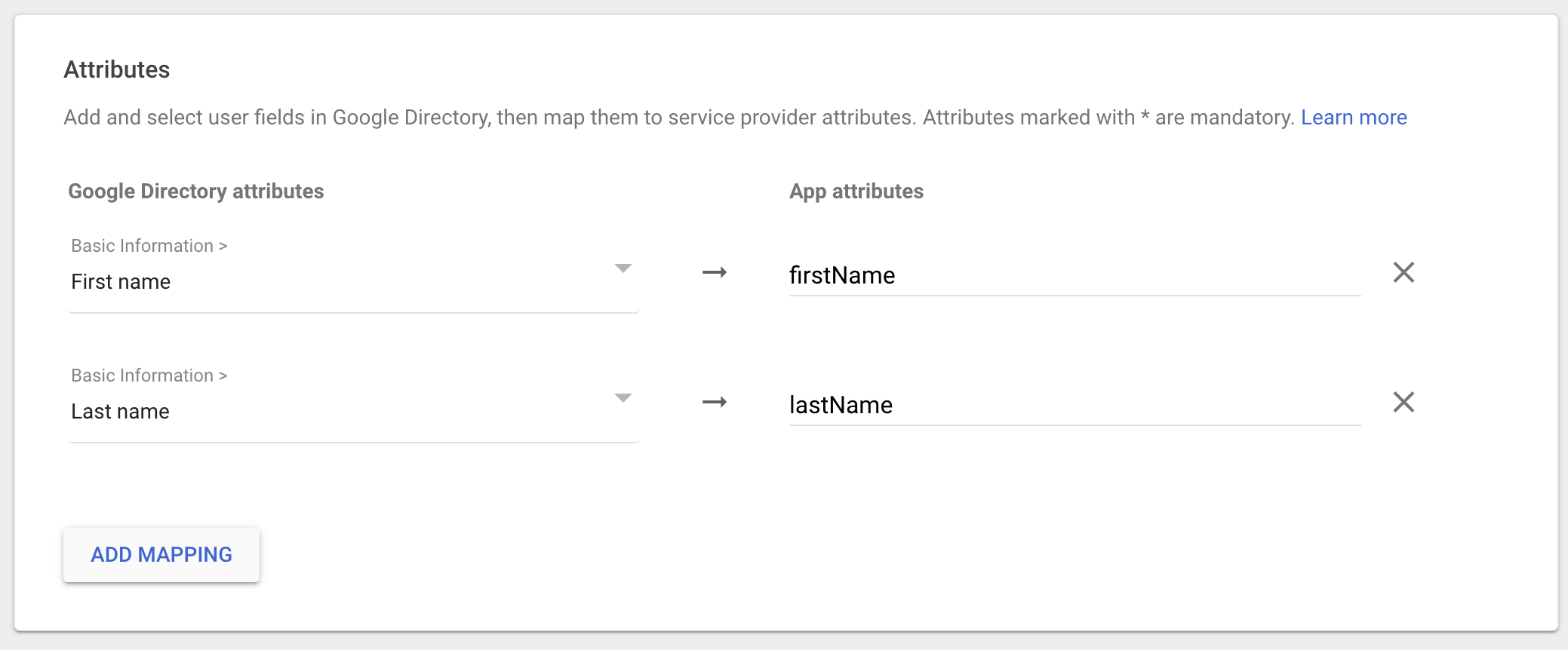

- Klicken Sie auf Add Mapping, wählen Sie First name und setzen Sie die App attributes auf firstName

- Klicken Sie auf Add Mapping, wählen Sie Last name und setzen Sie die App attributes auf lastName

- Klicken Sie auf Finish

Windsurf Enterprise unterstützt jetzt die Anmeldung per Single Sign-On (SSO) über SAML. Wenn Ihre Organisation Microsoft Entra ID (ehemals Azure AD) verwendet, können Sie SSO mit Windsurf nutzen.

Windsurf unterstützt nur SP-initiiertes SSO; IdP-initiiertes SSO wird derzeit NICHT unterstützt.

Teil 1: Enterprise-Anwendung in Microsoft Entra ID erstellen

Alle Schritte in diesem Abschnitt werden im Microsoft Entra ID Admin Center durchgeführt.

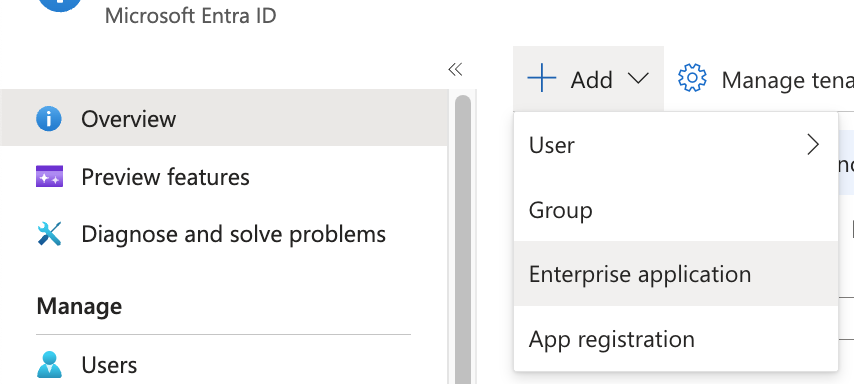

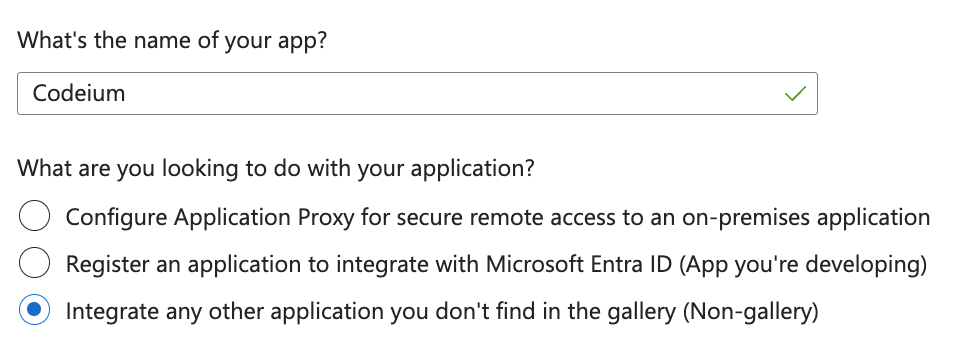

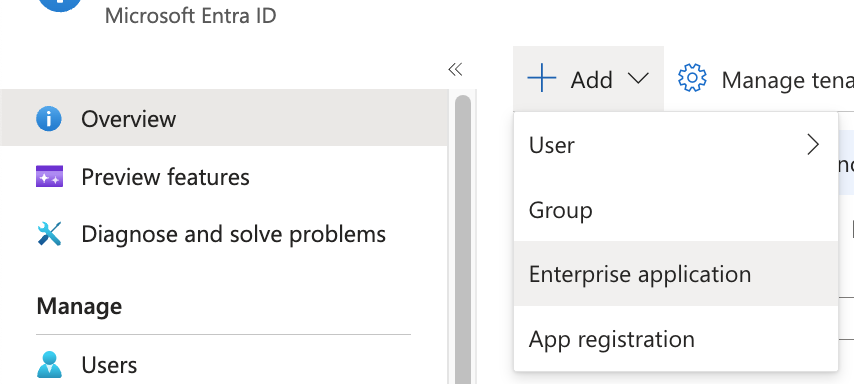

- Klicken Sie in Microsoft Entra ID auf Hinzufügen und dann auf Unternehmensanwendung.

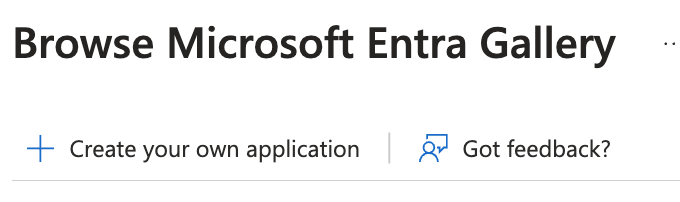

- Klicken Sie auf Eigene Anwendung erstellen.

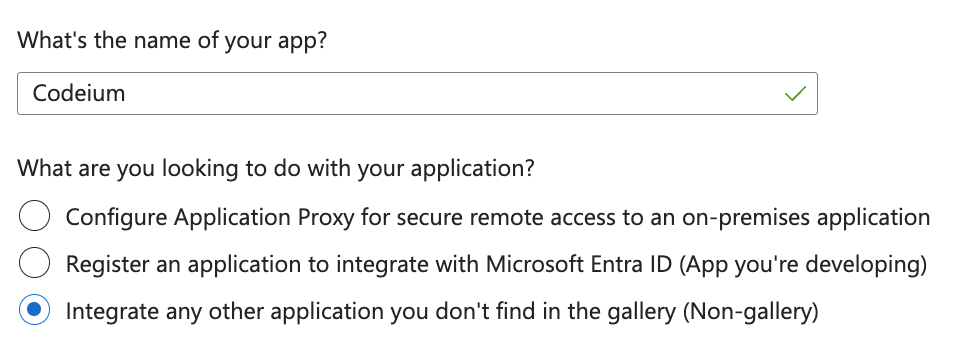

- Benennen Sie Ihre Anwendung Windsurf, wählen Sie Integrate any other application you don’t find in the gallery, und klicken Sie anschließend auf Erstellen.

Teil 2: SAML und Benutzerattribute in Microsoft Entra ID konfigurieren

Alle Schritte in diesem Abschnitt werden im Microsoft Entra ID Admin Center durchgeführt.

- Klicken Sie in Ihrer neuen Windsurf-Anwendung auf Single Sign-On einrichten und dann auf SAML.

- Klicken Sie unter Basic SAML Configuration auf Bearbeiten.

- Lassen Sie diesen Entra-ID-Tab geöffnet und öffnen Sie einen neuen Tab, um zu den Windsurf Teams SSO-Einstellungen unter https://windsurf.com/team/settings zu navigieren.

-

Im SAML-Konfigurationsformular von Microsoft Entra ID:

- Identifier (Entity ID): Kopieren Sie den Wert SP Entity ID von der Windsurf SSO-Einstellungsseite

- Reply URL (Assertion Consumer Service URL): Kopieren Sie den Wert Callback URL von der Windsurf SSO-Einstellungsseite

- Klicken Sie oben auf Speichern

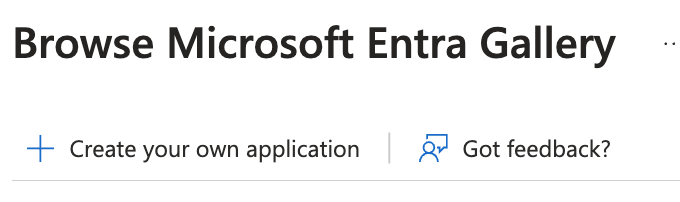

- Konfigurieren Sie Benutzerattribute für die korrekte Namensanzeige. Klicken Sie in Microsoft Entra ID unter Attributes & Claims auf Bearbeiten.

-

Erstellen Sie zwei neue Claims, indem Sie jeweils auf Neuen Claim hinzufügen klicken:

- Erster Claim: Name =

firstName, Quellattribut =user.givenname - Zweiter Claim: Name =

lastName, Quellattribut =user.surname

- Erster Claim: Name =

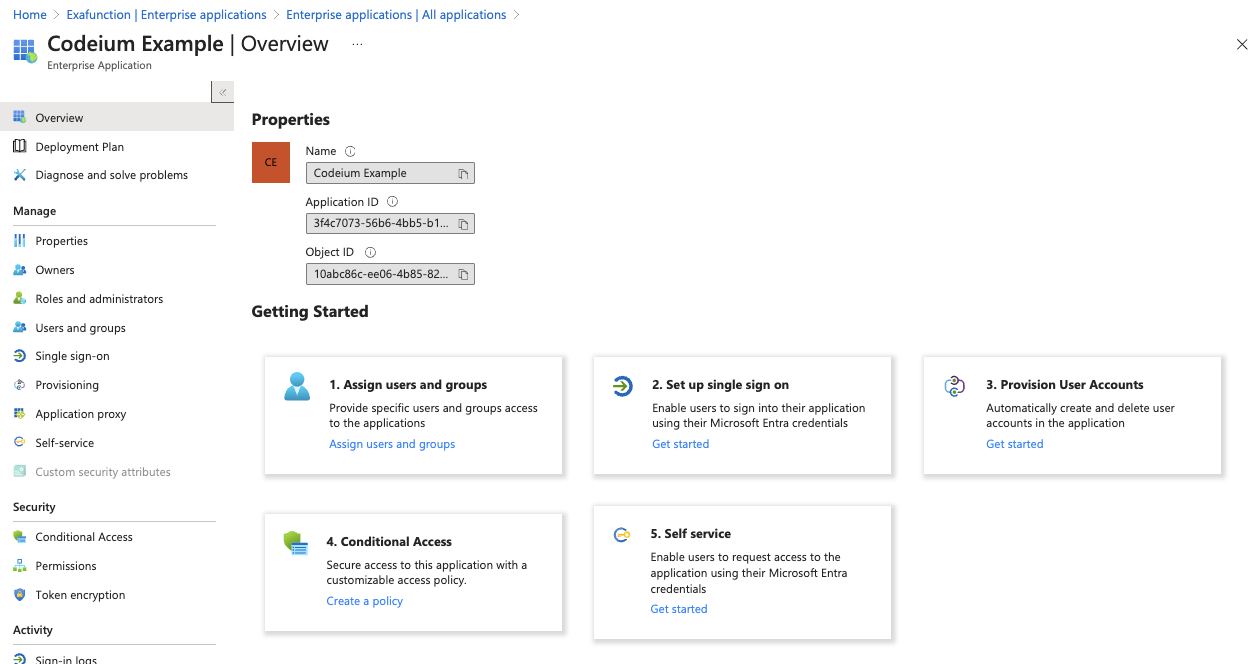

Teil 3: SSO-Einstellungen im Windsurf-Portal konfigurieren

Schließen Sie die Konfiguration im Windsurf-Portal ab (https://windsurf.com/team/settings).

-

Auf der Windsurf SSO-Einstellungsseite:

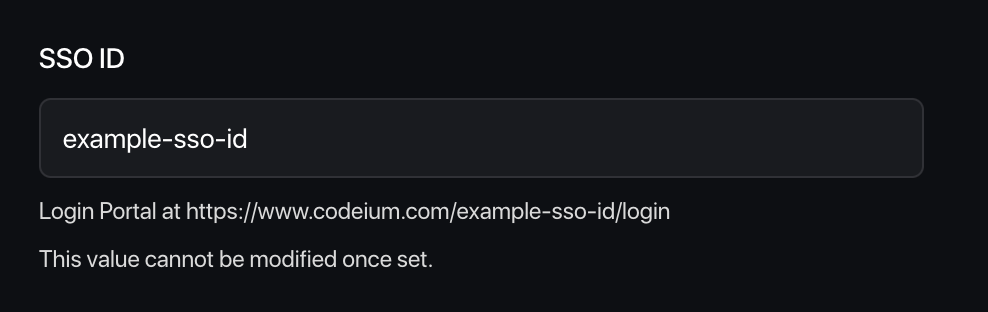

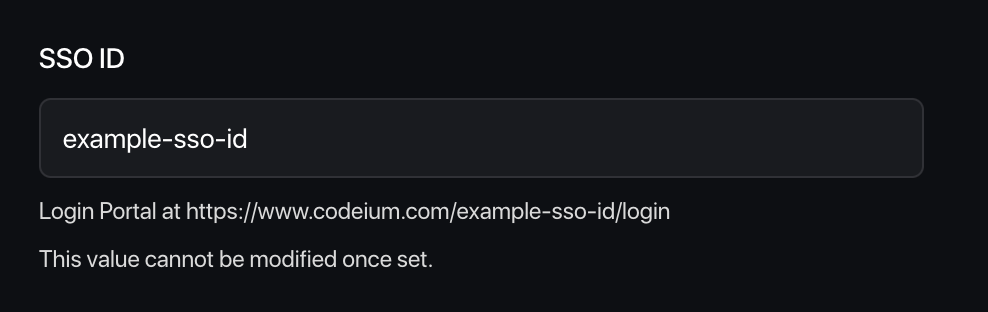

- Wählen Sie Ihre SSO-ID: Wählen Sie einen eindeutigen Bezeichner für das Anmeldeportal Ihres Teams (dies kann später nicht geändert werden)

- IdP Entity ID: Kopieren Sie den Wert aus Microsoft Entra ID unter Windsurf einrichten → Microsoft Entra Identifier

- SSO URL: Kopieren Sie den Login URL-Wert aus Microsoft Entra ID

- X509-Zertifikat: Laden Sie das SAML-Zertifikat (Base64) aus Microsoft Entra ID herunter, öffnen Sie die Datei und fügen Sie den Textinhalt hier ein

- Klicken Sie im Windsurf-Portal auf Login mit SAML aktivieren und dann auf Speichern.

- Konfiguration testen: Klicken Sie auf Login testen, um zu überprüfen, ob die SSO-Konfiguration wie erwartet funktioniert.

Wichtig: Melden Sie sich nicht ab und schließen Sie die Windsurf-Einstellungsseite nicht, bis Sie den Login erfolgreich getestet haben. Wenn der Test fehlschlägt, müssen Sie Ihre Konfiguration möglicherweise beheben, bevor Sie fortfahren.

Windsurf Enterprise unterstützt jetzt die Anmeldung mit Single Sign-On (SSO) über SAML. Wenn Ihre Organisation Microsoft Entra, Okta, Google Workspaces oder einen anderen Identitätsanbieter verwendet, der SAML unterstützt, können Sie SSO mit Windsurf nutzen.

Windsurf unterstützt nur SP-initiiertes SSO; IdP-initiiertes SSO wird derzeit NICHT unterstützt.

IdP-Anwendung konfigurieren

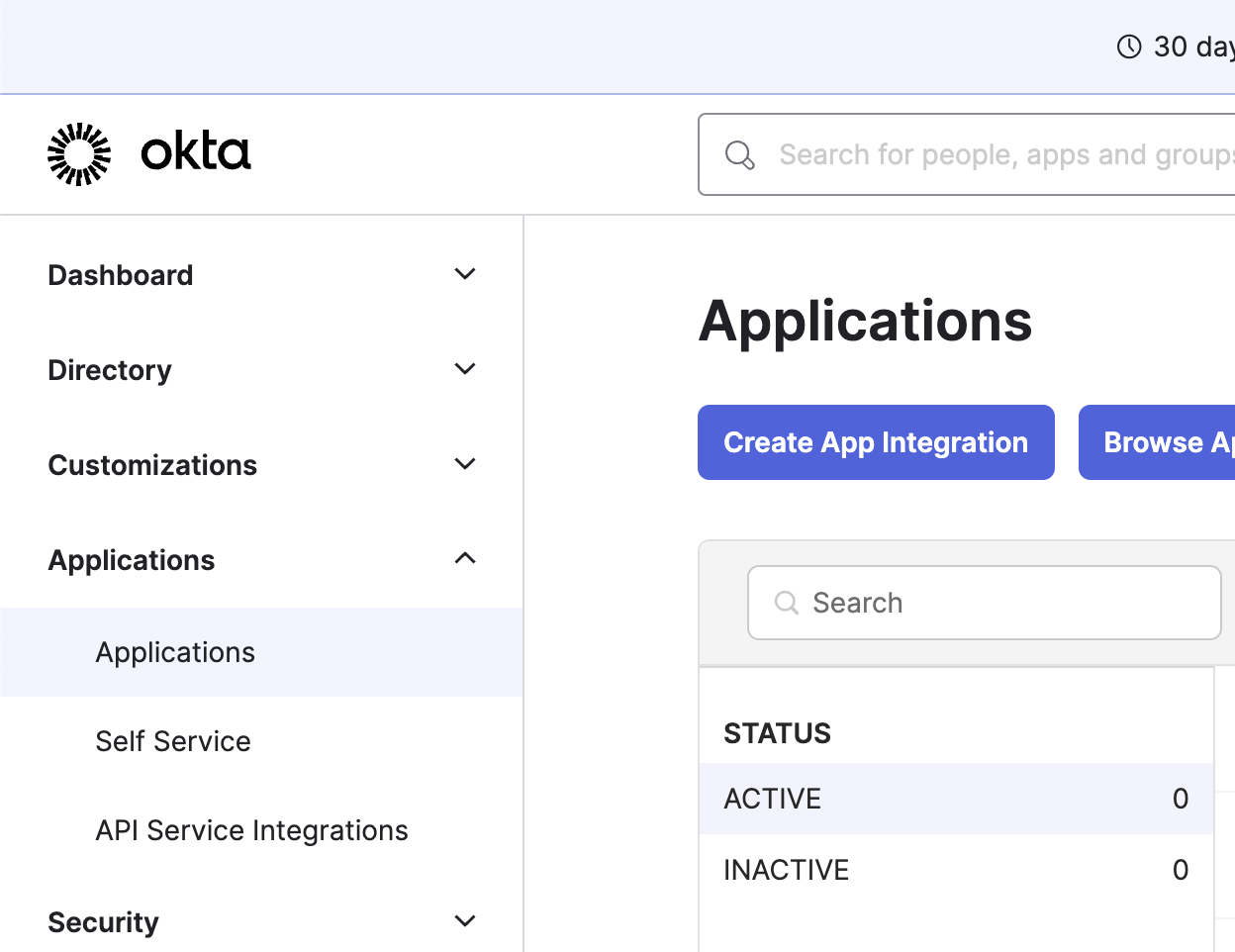

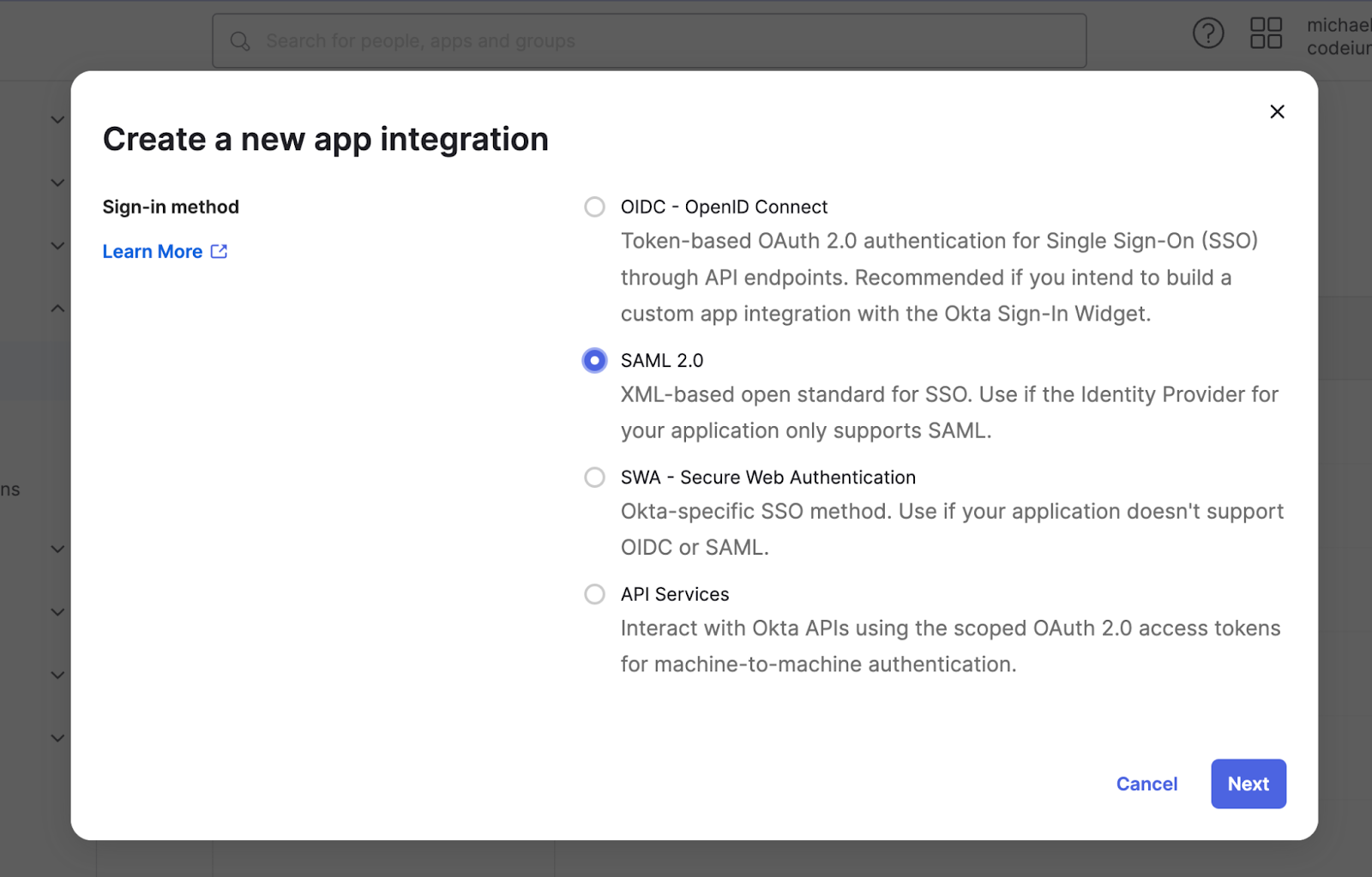

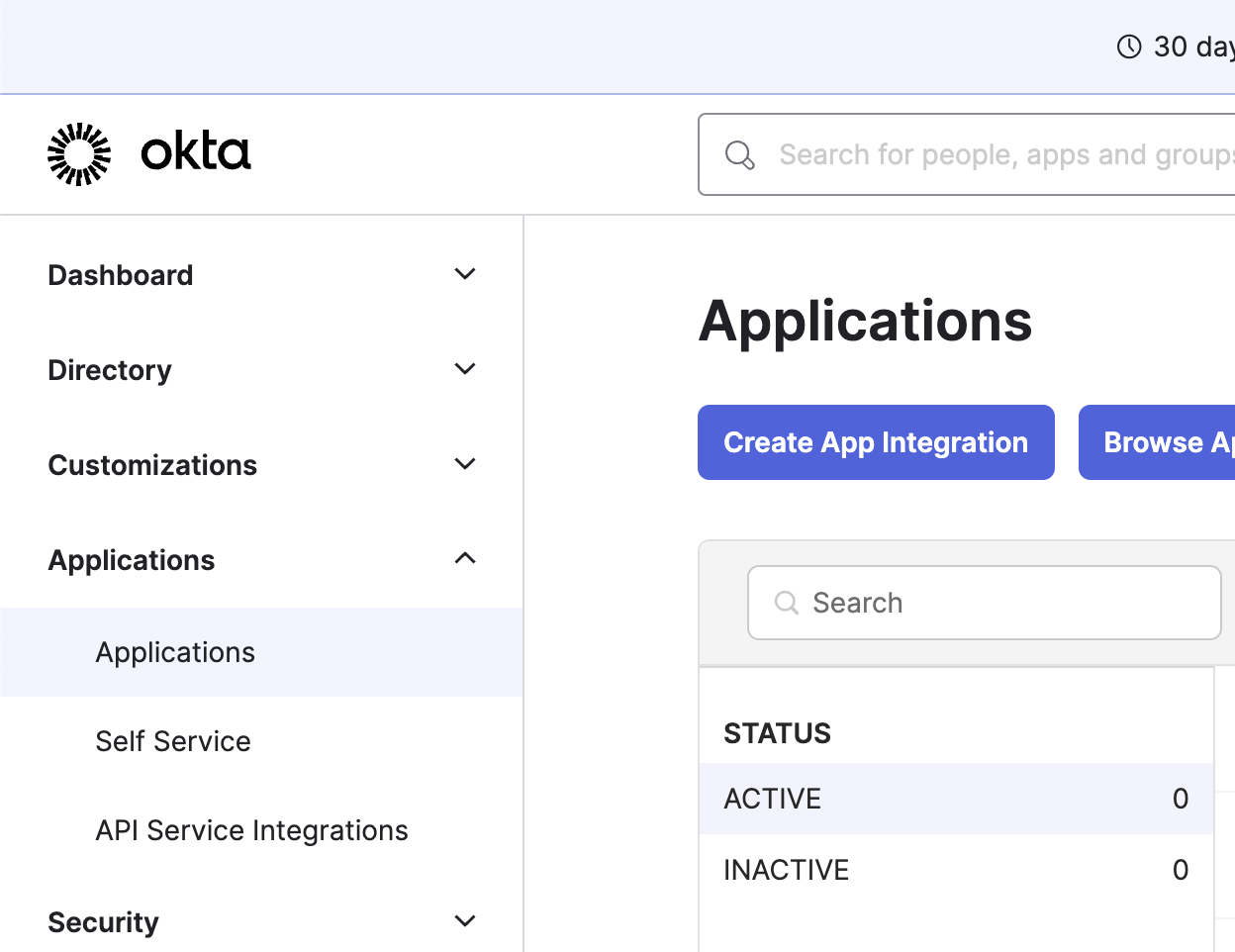

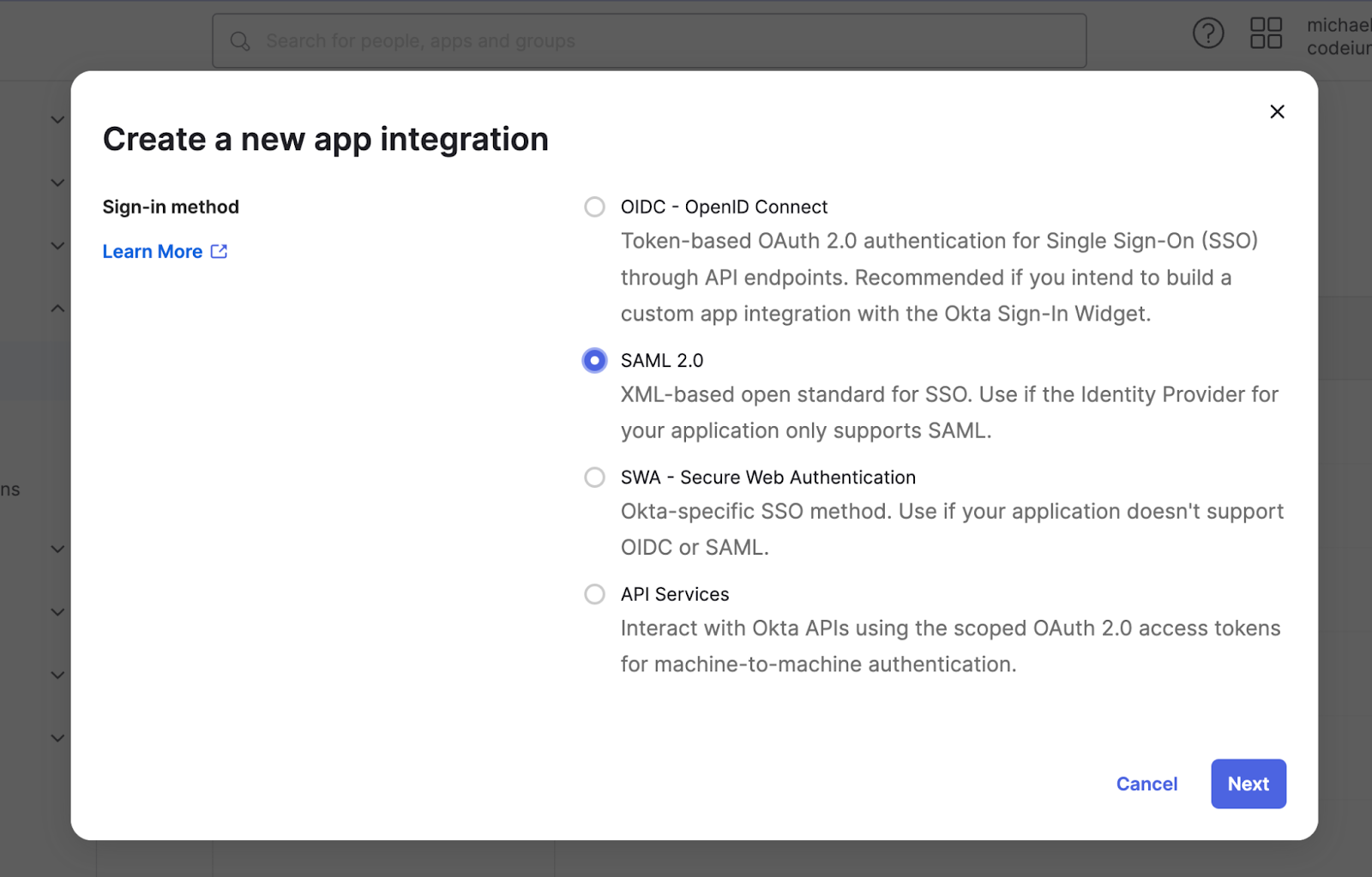

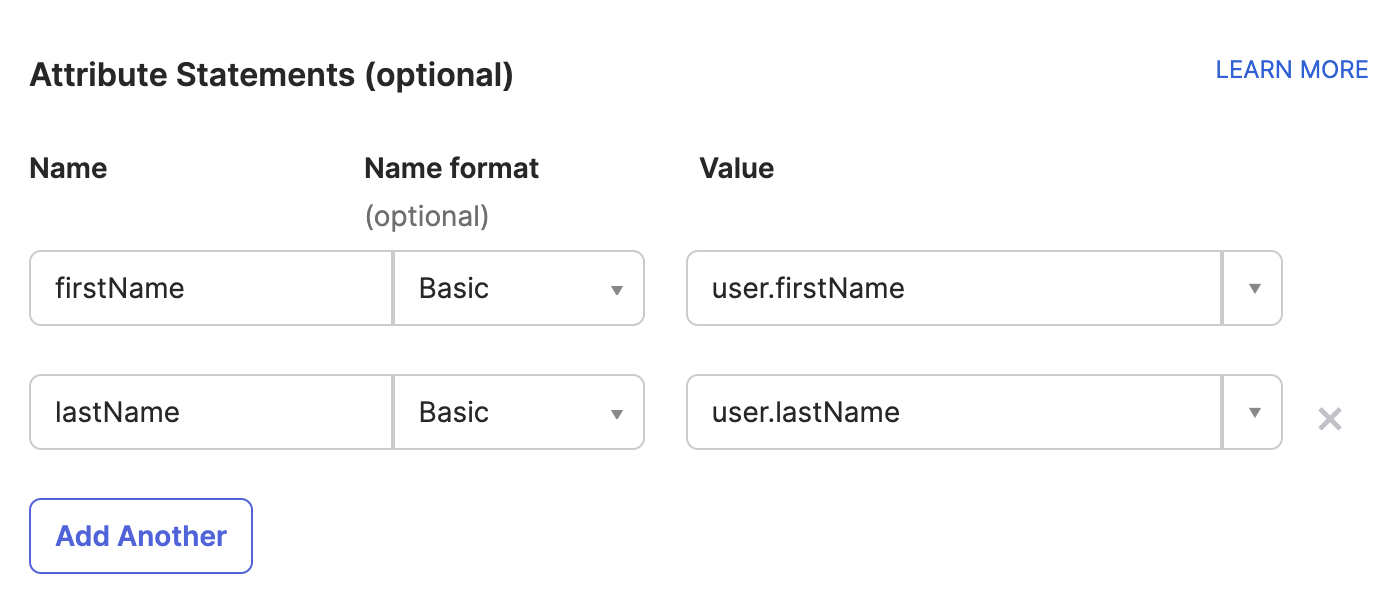

Klicken Sie in der linken Seitenleiste auf Applications und dann auf Create App Integration.

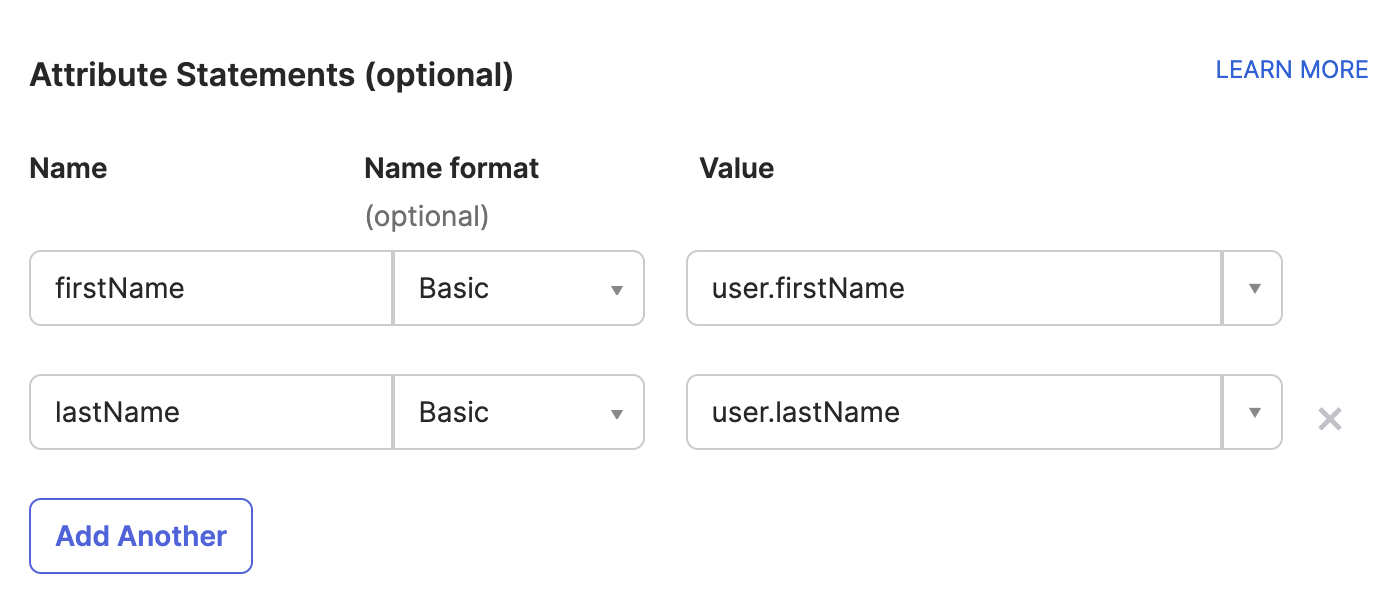

- Single sign-on URL auf https://auth.windsurf.com/__/auth/handler

- Audience URI (SP Entity ID) auf www.codeium.com

- NameID Format auf EmailAddress

- Application username auf Email

Okta als SAML-Provider registrieren

Sie sollten zur Registerkarte Sign on unter Ihrer benutzerdefinierten SAML-Anwendung weitergeleitet werden. Übernehmen Sie nun die Informationen auf dieser Seite in die SSO-Einstellungen von Windsurf.- Öffnen Sie https://windsurf.com/team/settings und klicken Sie auf Configure SAML

- Kopieren Sie den Text hinter ‘Issuer’ auf der Okta-Anwendungsseite und fügen Sie ihn unter IdP Entity ID ein

- Kopieren Sie den Text hinter ‘Sign on URL’ auf der Okta-Anwendungsseite und fügen Sie ihn unter SSO URL ein

- Laden Sie das Signing Certificate herunter und fügen Sie es unter X509 certificate ein

- Aktivieren Sie Enable Login with SAML und klicken Sie dann auf Save

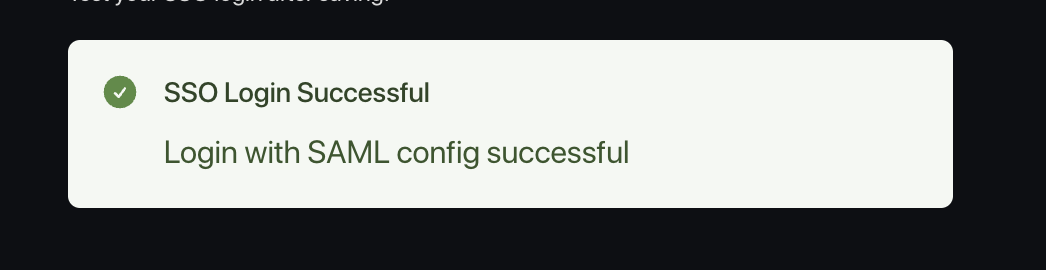

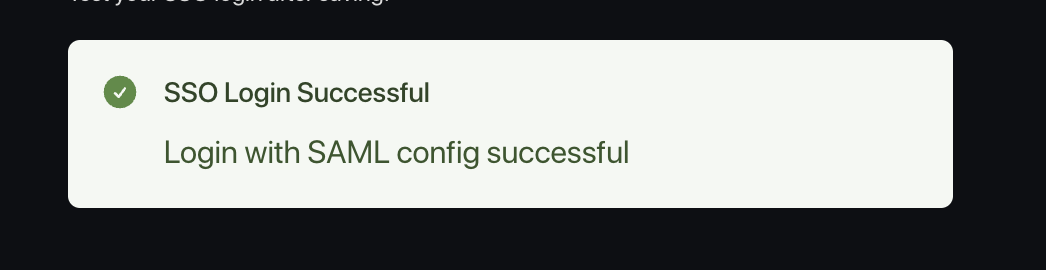

- Testen Sie die Anmeldung mit der Schaltfläche Test Login. Sie sollten eine Erfolgsmeldung sehen:

Hinweise

Beachten Sie, dass Windsurf derzeit keine IdP-initiierten Anmeldeflüsse unterstützt.Wir unterstützen außerdem noch kein OIDC.Fehlerbehebung

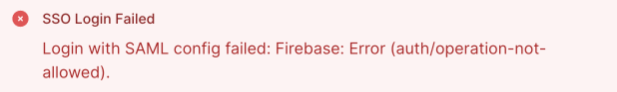

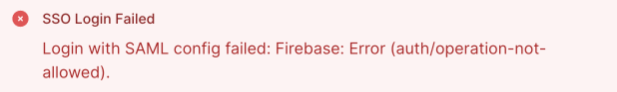

Login with SAML config failed: Firebase: Error (auth/operation-not-allowed)

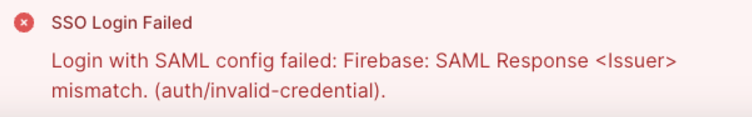

Login with SAML config failed: Firebase: SAML Response <Issuer> mismatch. (auth/invalid-credential)

Failed to verify the signature in samlresponse

Dies weist auf einen falschen Wert Ihres X509-Zertifikats hin. Bitte stellen Sie sicher, dass Sie den richtigen Schlüssel kopieren und dass er wie folgt formatiert ist:Kopieren

KI fragen

-----BEGIN CERTIFICATE-----

Wert

------END CERTIFICATE------

Windsurf unterstützt SCIM (System für domänenübergreifendes Identitätsmanagement)-Synchronisation für Benutzer und Gruppen mit Microsoft Entra ID / Azure AD. Es ist nicht erforderlich, SSO (Single Sign-On) einzurichten, um die SCIM-Synchronisation zu nutzen, aber es wird dringend empfohlen.Sie benötigen:

- Administratorzugriff auf Microsoft Entra ID/Azure AD

- Admin-Zugriff auf Windsurf

- Eine vorhandene Windsurf-Anwendung in Entra ID (in der Regel aus Ihrer bestehenden SSO-Anwendung)

Erforderliche Service-Schlüssel-BerechtigungenDer Service-Schlüssel, der für die SCIM (System für domänenübergreifendes Identitätsmanagement)-Bereitstellung verwendet wird, muss die folgenden Berechtigungen haben:

- Team User Read - Erforderlich, um Benutzer- und Gruppeninformationen zu lesen

- Team User Update - Erforderlich, um Benutzer und Gruppen zu erstellen und zu aktualisieren

- Team User Delete - Erforderlich, um Benutzer und Gruppen zu deaktivieren oder zu löschen

Schritt 1: Erstellen Sie eine Rolle mit SCIM-Berechtigungen

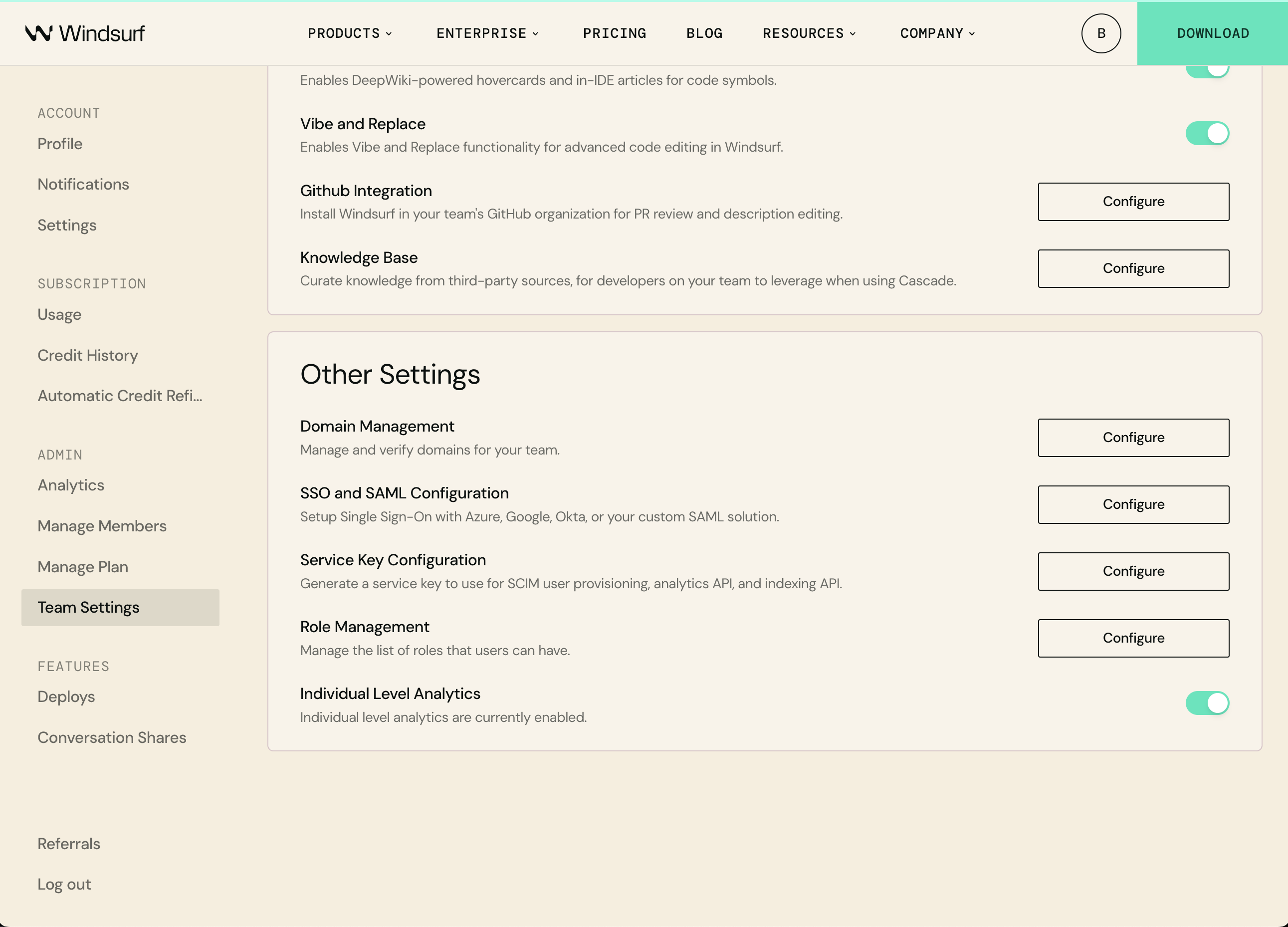

Bevor Sie die SCIM (System für domänenübergreifendes Identitätsmanagement)-Bereitstellung einrichten, müssen Sie eine Rolle mit den erforderlichen Berechtigungen erstellen.- Wechsel zu den Windsurf Team Settings

- Unter „Weitere Einstellungen“ klicken Sie auf Konfigurieren neben Rollenverwaltung

- Klicken Sie auf Add Role und benennen Sie die Rolle „SCIM Provisioning“

- Fügen Sie die folgenden Berechtigungen hinzu:

- Team-Benutzer lesen

- Team-Benutzer aktualisieren

- Team-Benutzer löschen

- Klicken Sie auf Speichern

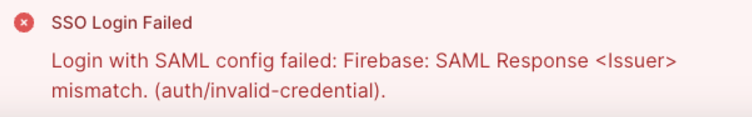

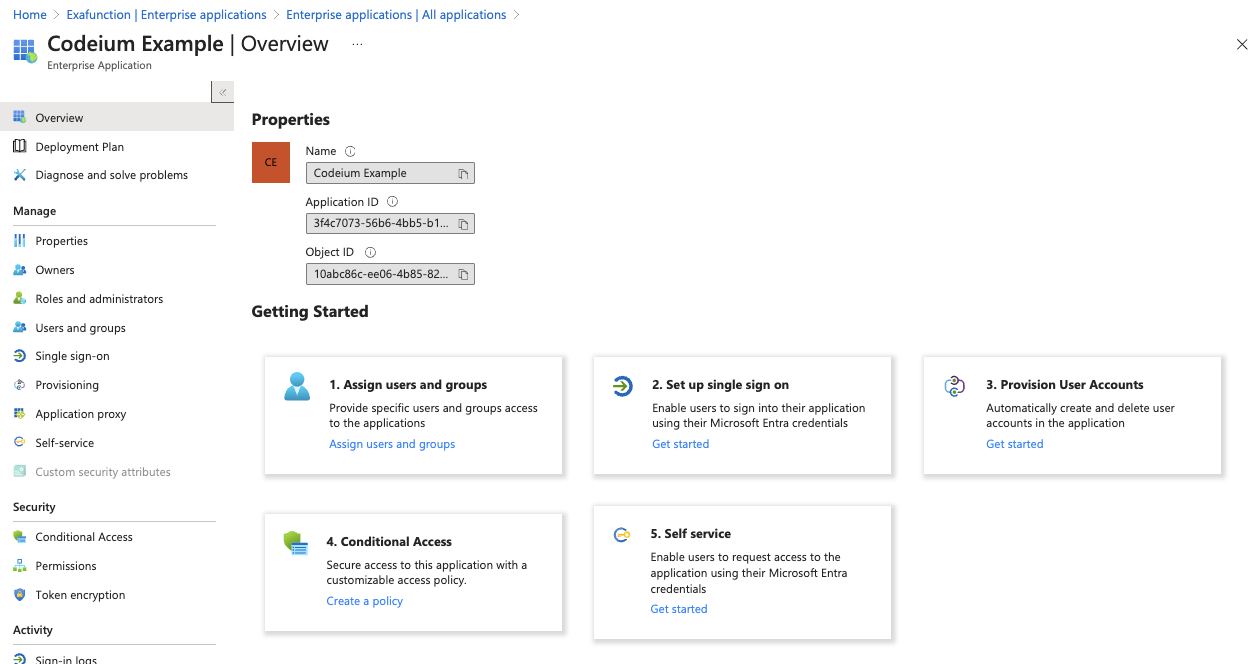

Schritt 2: Navigieren Sie zur vorhandenen Windsurf-Anwendung

Gehen Sie zu Microsoft Entra ID in Azure, klicken Sie in der linken Seitenleiste auf Enterprise-Anwendungen und dann in der Liste auf die vorhandene Windsurf-Anwendung.

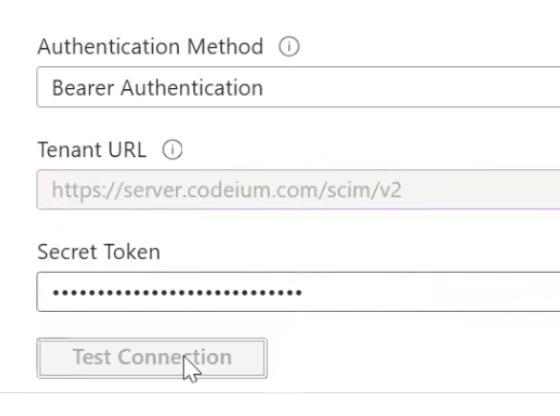

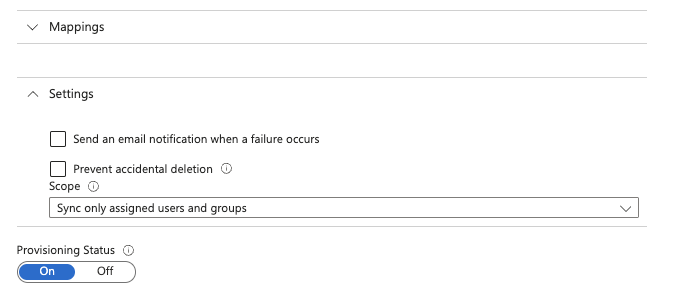

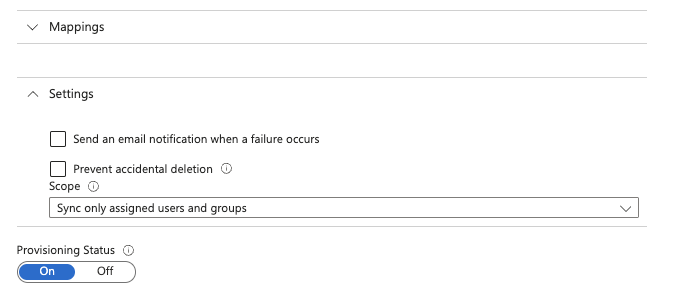

Schritt 3: SCIM-Bereitstellung einrichten

Klicken Sie auf „Erste Schritte” unter „Benutzerkonten bereitstellen” in der Mitte (Schritt 3) und klicken Sie dann erneut auf „Erste Schritte”.

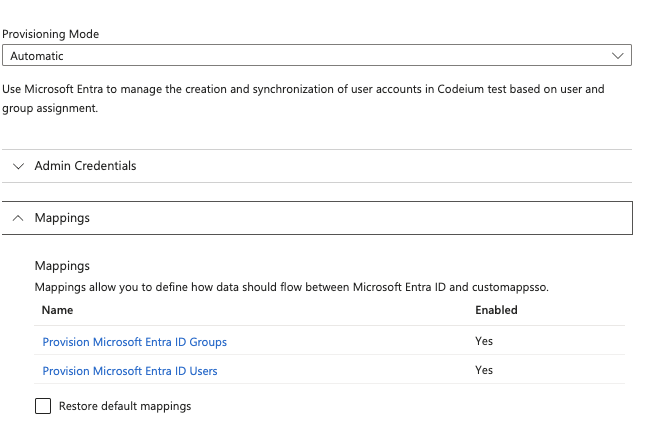

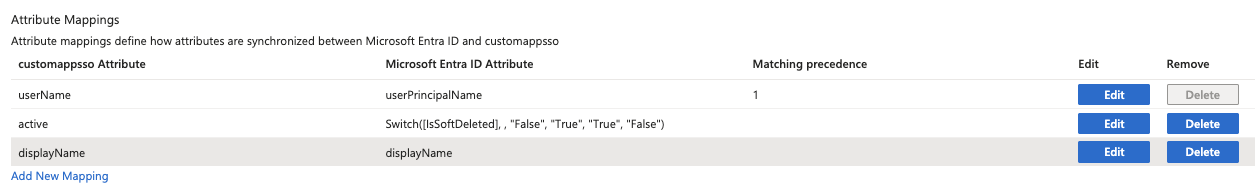

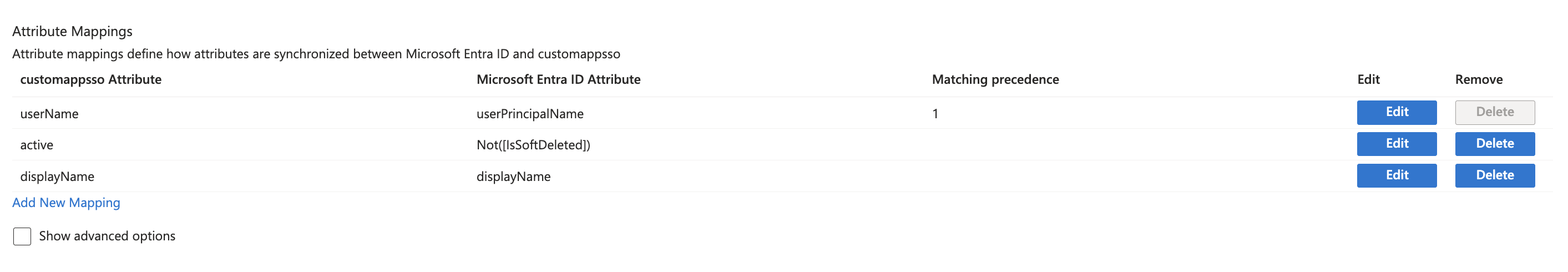

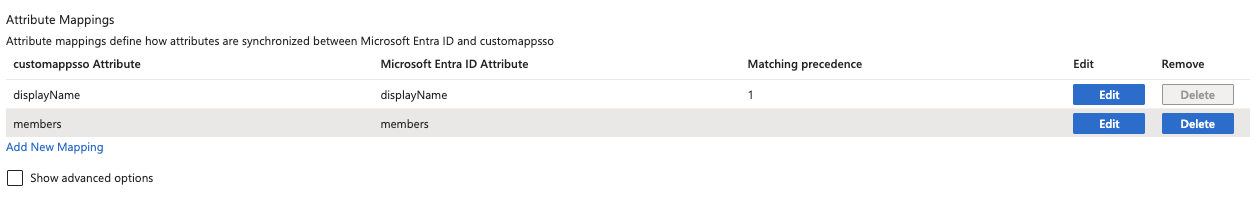

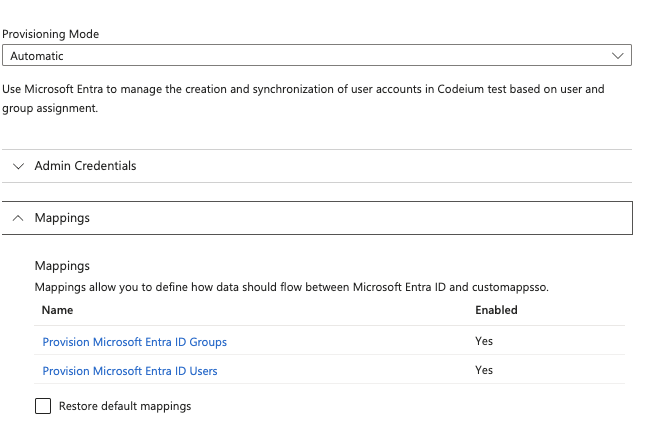

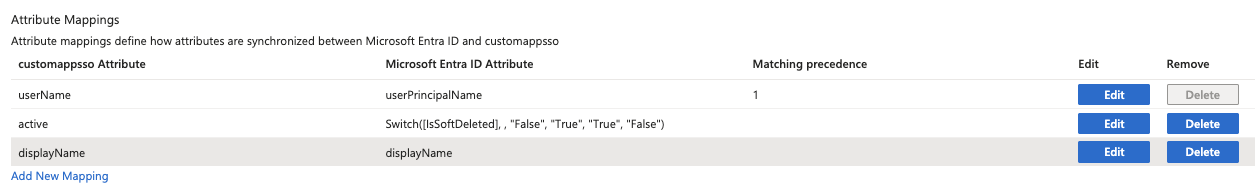

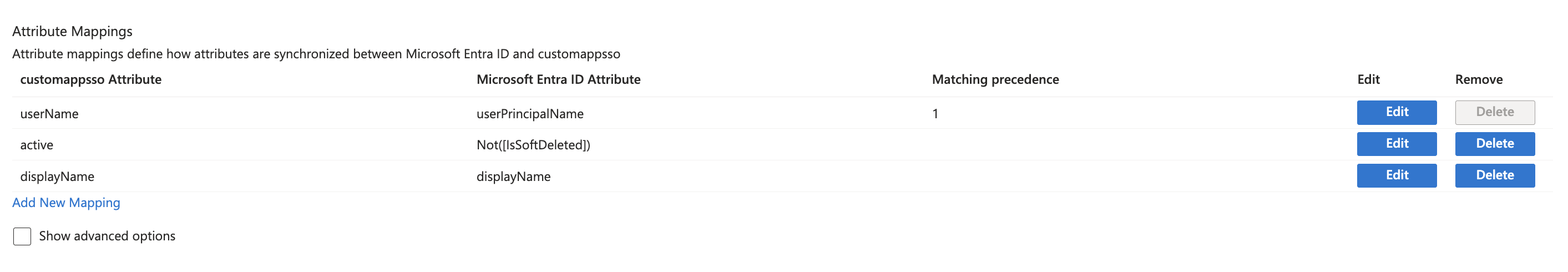

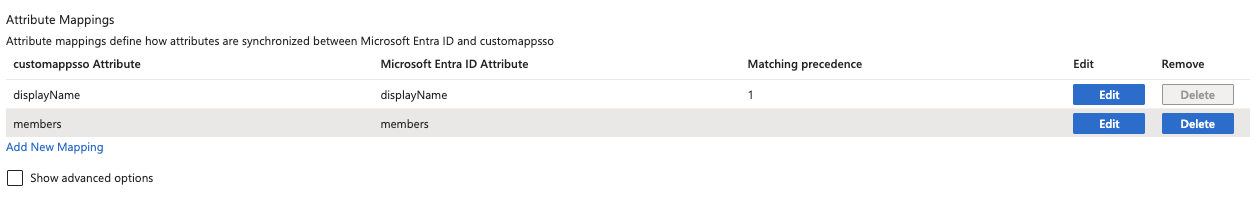

Schritt 4: SCIM-Bereitstellung konfigurieren

Nach dem Klicken auf „Speichern” sollte eine neue Option „Zuordnungen” auf der Bereitstellungsseite erschienen sein. Erweitern Sie „Zuordnungen” und klicken Sie auf „Microsoft Entra ID-Benutzer bereitstellen”

Kopieren

KI fragen

NOT([IsSoftDeleted])

Windsurf unterstützt die SCIM-Synchronisierung für Benutzer und Gruppen mit Okta. Es ist nicht erforderlich, SSO einzurichten, um die SCIM-Synchronisierung zu verwenden, wird jedoch dringend empfohlen.Sie benötigen:

- Administratorzugriff auf Okta

- Administratorzugriff auf Windsurf

- Eine vorhandene Windsurf-Anwendung in Okta (in der Regel aus Ihrer bestehenden SSO-Anwendung)

Schritt 1: Navigieren Sie zur bestehenden Windsurf-Anwendung

Gehen Sie zu Okta, klicken Sie auf Applications, dann auf Applications in der linken Seitenleiste und anschließend in der Anwendungsliste auf die bestehende Windsurf-Anwendung.Schritt 2: SCIM-Provisionierung aktivieren

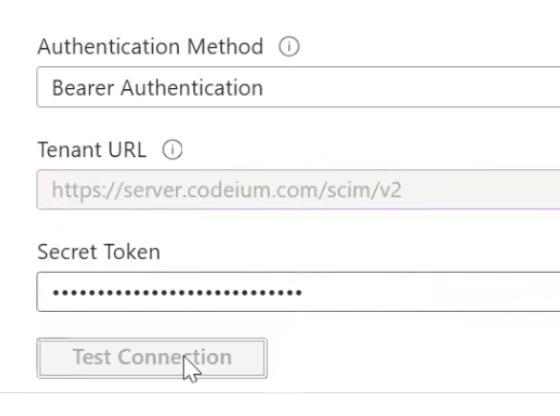

Unter dem Tab General > App Settings klicken Sie oben rechts auf Edit. Aktivieren Sie das Kontrollkästchen „Enable SCIM Provisioning“ und klicken Sie anschließend auf Save. Oben sollte ein neuer Provisioning-Tab erschienen sein.Gehen Sie nun zu Provisioning, klicken Sie auf Edit und geben Sie in die folgenden Felder ein:SCIM connector base URL: https://server.codeium.com/scim/v2Unique identifier field for users: emailSupported provisioning actions: Push New Users, Push Profile Updates, Push GroupsAuthentication Mode: HTTP HeaderFür HTTP Header - Authorization können Sie das Token generieren unter- https://windsurf.com/team/settings und gehen Sie zur Service Key Configuration

- Klicken Sie auf Configure, dann Add Service Key, und geben Sie Ihrem API-Schlüssel einen Namen

- Kopieren Sie den API-Schlüssel, gehen Sie zurück zu Okta und fügen Sie ihn bei HTTP Header - Authorization ein

Schritt 3: Provisioning einrichten

Unter dem Provisioning-Tab sollten links zwei neue Tabs erscheinen. Klicken Sie auf To App und Edit Provisioning to App. Aktivieren Sie die Kontrollkästchen für Create Users, Update User Attributes und Deactivate Users und klicken Sie auf Save.Nach diesem Schritt werden alle der Gruppe zugewiesenen Benutzer mit Windsurf synchronisiert.Schritt 4: Gruppen-Provisioning einrichten (optional)

Um Gruppen mit Windsurf zu synchronisieren, müssen Sie angeben, welche Gruppen gepusht werden sollen. Klicken Sie unter der Anwendung oben auf den Tab Push Groups. Klicken Sie nun auf + Push Groups -> Find Groups by name. Filtern Sie nach der Gruppe, die Sie hinzufügen möchten, stellen Sie sicher, dass „Push group memberships immediately“ aktiviert ist, und klicken Sie dann auf Save. Die Gruppe wird erstellt und Gruppenmitglieder werden mit Windsurf synchronisiert. Gruppen können anschließend auf der Analytics-Seite verwendet werden, um nach Gruppen-Analytics zu filtern.Diese Anleitung zeigt, wie Sie Gruppen in Windsurf mit der SCIM (System für domänenübergreifendes Identitätsmanagement)-API erstellen und verwalten.Es gibt Gründe, warum man Gruppen manuell bereitstellen möchte, anstatt über den Identity Provider (Azure/Okta). Unternehmen möchten möglicherweise Gruppen aus einer anderen internen Quelle (HR-Website, Quellcode-Management-Tool usw.) bereitstellen, auf die Windsurf keinen Zugriff hat, oder Unternehmen benötigen eine feinere Kontrolle über Gruppen, als ihr Identity Provider bietet. Gruppen können daher stattdessen über eine API per HTTP-Anfrage erstellt werden. Im Folgenden finden Sie Beispiele für die HTTP-Anfrage über CURL.Es gibt hier 5 Haupt-APIs: Gruppe erstellen, Gruppenmitglieder hinzufügen, Gruppenmitglieder ersetzen, Gruppe löschen und Benutzer in einer Gruppe auflisten.Sie müssen zunächst mindestens die Gruppe erstellen und dann die Gruppe ersetzen, um eine Gruppe mit Mitgliedern darin zu erstellen. Außerdem müssen Sie die Gruppennamen URL-kodieren, wenn Ihr Gruppenname Sonderzeichen wie Leerzeichen enthält. Ein Gruppenname wie ‘Engineering Group’ muss daher in der URL als ‘Engineering%20Group’ angegeben werden.Beachten Sie, dass Benutzer zunächst in Windsurf angelegt werden müssen (über SCIM (System für domänenübergreifendes Identitätsmanagement) oder durch manuelles Erstellen des Kontos), bevor sie einer Gruppe hinzugefügt werden können.Benutzer erstellen:Name aktualisieren:

Gruppe erstellen

Kopieren

KI fragen

curl -k -X POST https://server.codeium.com/scim/v2/Groups -d '{

"displayName": "<Gruppenname>",

"schemas": ["urn:ietf:params:scim:schemas:core:2.0:Group"]

}' -H "Authorization: Bearer <API-Geheimschlüssel>" -H "Content-Type: application/scim+json"

Gruppenmitglieder hinzufügen

Kopieren

KI fragen

curl -X PATCH https://server.codeium.com/scim/v2/Groups/<Gruppenname> -d '{"schemas": ["urn:ietf:params:scim:api:messages:2.0:PatchOp"],

"Operations":[

{

"op": "add",

"path":"members",

"value": [{"value": "<E-Mail 1>"}, {"value": "<E-Mail 2>"}]

}]}' -H "Authorization: Bearer <API-Geheimschlüssel>" -H "Content-Type: application/scim+json"

Gruppenmitglieder ersetzen

Kopieren

KI fragen

curl -X PATCH https://server.codeium.com/scim/v2/Groups/<Gruppenname> -d '{"schemas": ["urn:ietf:params:scim:api:messages:2.0:PatchOp"],

"Operations":[

{

"op": "replace",

"path":"members",

"value": [{"value": "<E-Mail 1>"}, {"value": "<E-Mail 2>"}]

}]}' -H "Authorization: Bearer <API-Geheimschlüssel>" -H "Content-Type: application/scim+json"

Gruppe löschen

Kopieren

KI fragen

curl -X DELETE https://server.codeium.com/scim/v2/Groups/<Gruppenname> -H "Authorization: Bearer <API-Secret-Key>" -H "Content-Type: application/scim+json"

Listengruppe

Kopieren

KI fragen

curl -X GET -H "Authorization: Bearer <api secret key>" "https://server.codeium.com/scim/v2/Groups"

Benutzer in einer Gruppe auflisten

Kopieren

KI fragen

curl -X GET -H "Authorization: Bearer <api secret key>" "https://server.codeium.com/scim/v2/Groups/<group_id>"

Benutzer-APIs

Es gibt auch APIs für Benutzer. Im Folgenden sind einige der gängigen SCIM (System für domänenübergreifendes Identitätsmanagement)-APIs aufgeführt, die Windsurf unterstützt.Benutzer deaktivieren (Zum Aktivieren false durch true ersetzen):Kopieren

KI fragen

curl -X PATCH \

https://server.codeium.com/scim/v2/Users/<Benutzer-API-Schlüssel> \

-H 'Content-Type: application/scim+json' \

-H 'Authorization: Bearer <API-Geheimschlüssel>' \

-d '{

"schemas": ["urn:ietf:params:scim:api:messages:2.0:PatchOp"],

"Operations": [

{

"op": "replace",

"path": "active",

"value": false

}

]

}'

Kopieren

KI fragen

curl -X POST \

https://server.codeium.com/scim/v2/Users \

-H 'Content-Type: application/scim+json' \

-H 'Authorization: Bearer <API-Secret-Key>' \

-d '{

"schemas": ["urn:ietf:params:scim:schemas:core:2.0:User"],

"userName": "<E-Mail-Adresse>",

"displayName": "<vollständiger Name>",

"active": true,

}'

Kopieren

KI fragen

curl -X PATCH \

'https://<enterprise portal url>/_route/api_server/scim/v2/Users/<user api key>' \

-H 'Authorization: Bearer <service key>' \

-H 'Content-Type: application/scim+json' \

-d '{

"schemas": ["urn:ietf:params:scim:api:messages:2.0:PatchOp"],

"Operations": [

{

"op": "Replace",

"path": "displayName",

"value": "<new name>"

}

]

}'

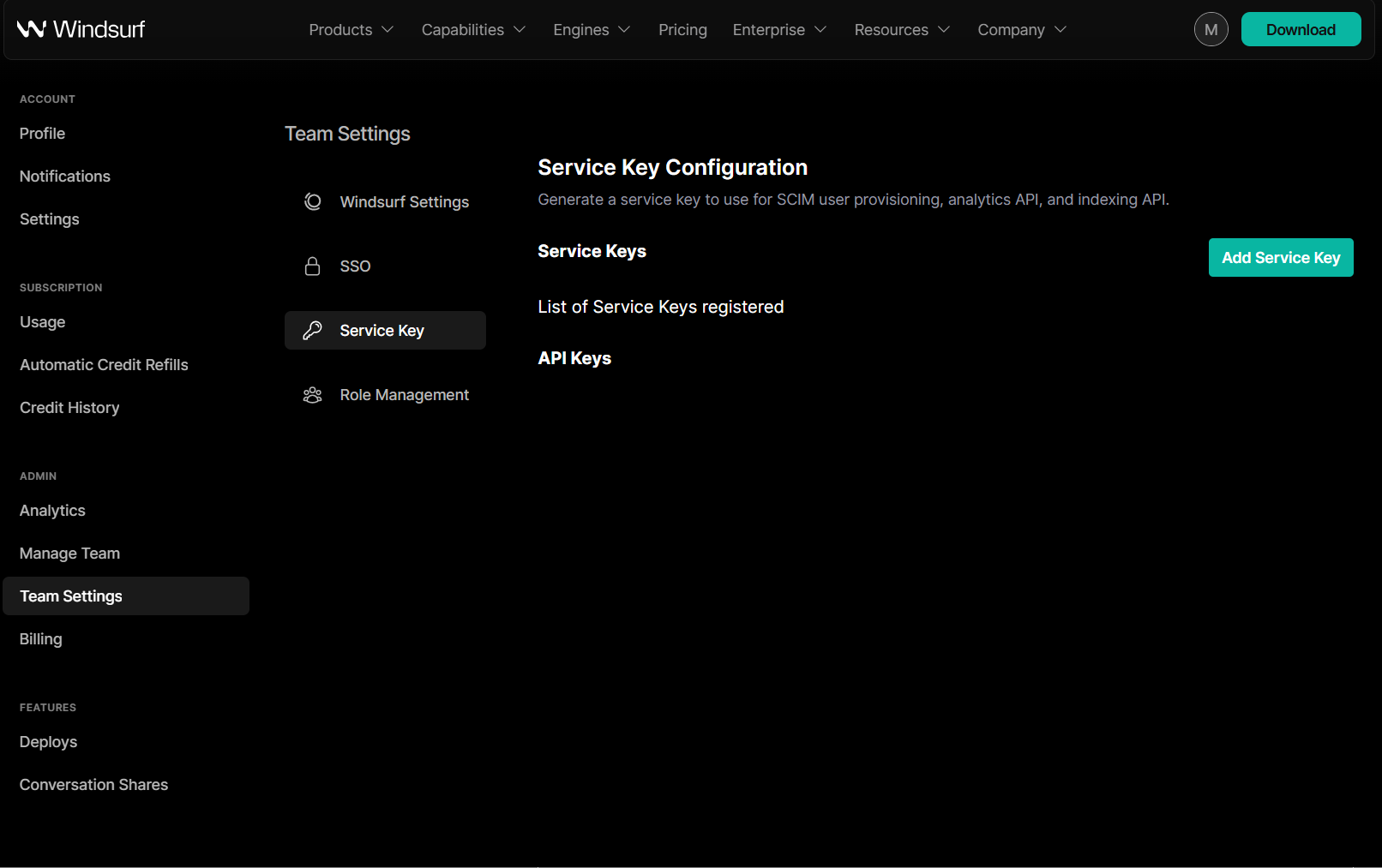

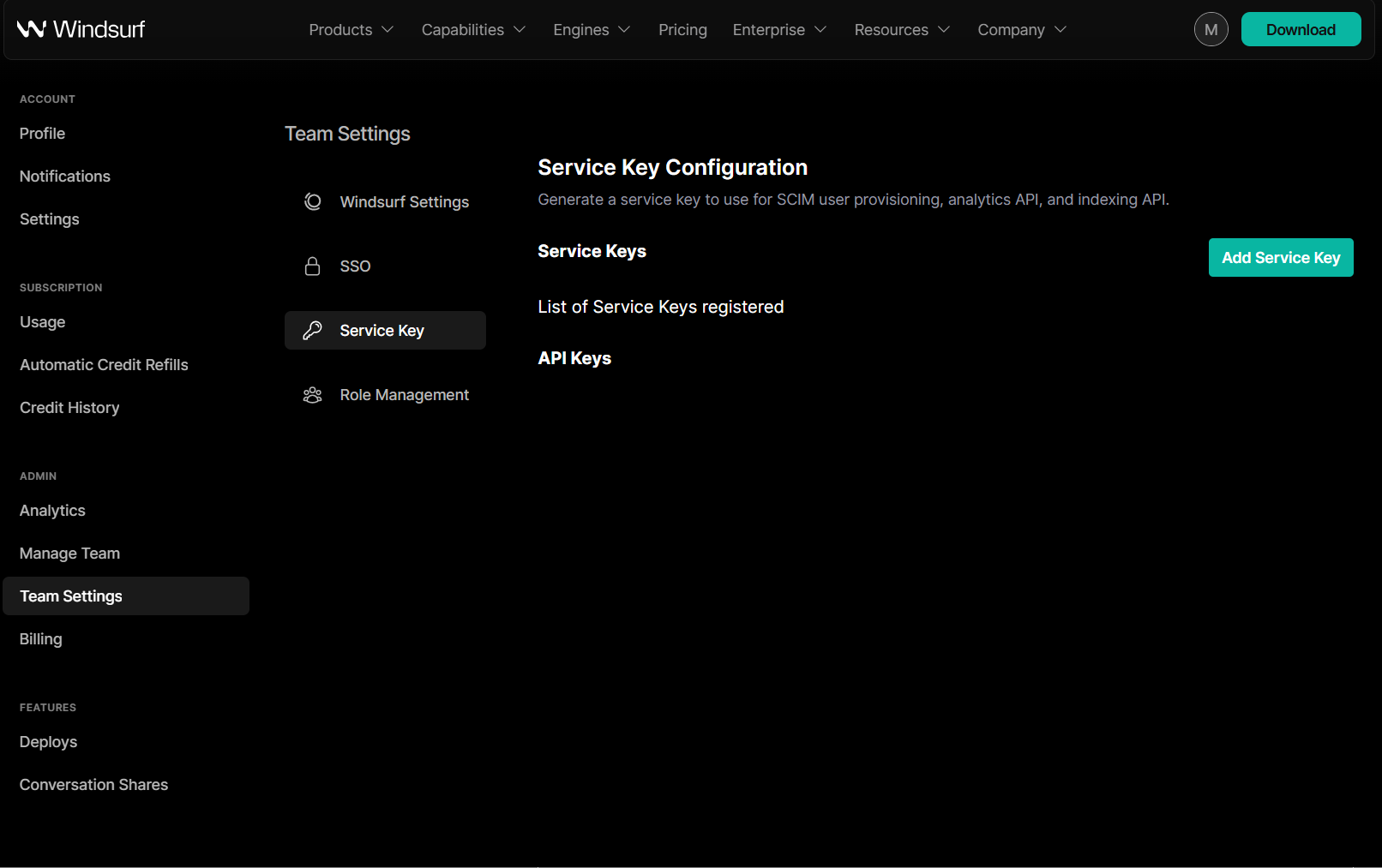

Erstellen eines API-Secret-Keys

Gehen Sie zu https://windsurf.com/team/settings. Klicken Sie unter Service-Schlüssel-Konfiguration auf Service-Schlüssel hinzufügen. Geben Sie einen beliebigen Schlüsselnamen ein (wie „Azure Provisioning Key”) und klicken Sie auf Service-Schlüssel erstellen. Kopieren Sie den ausgegebenen Schlüssel und speichern Sie ihn. Sie können den Schlüssel nun verwenden, um die oben genannten APIs zu autorisieren.Voraussetzungen

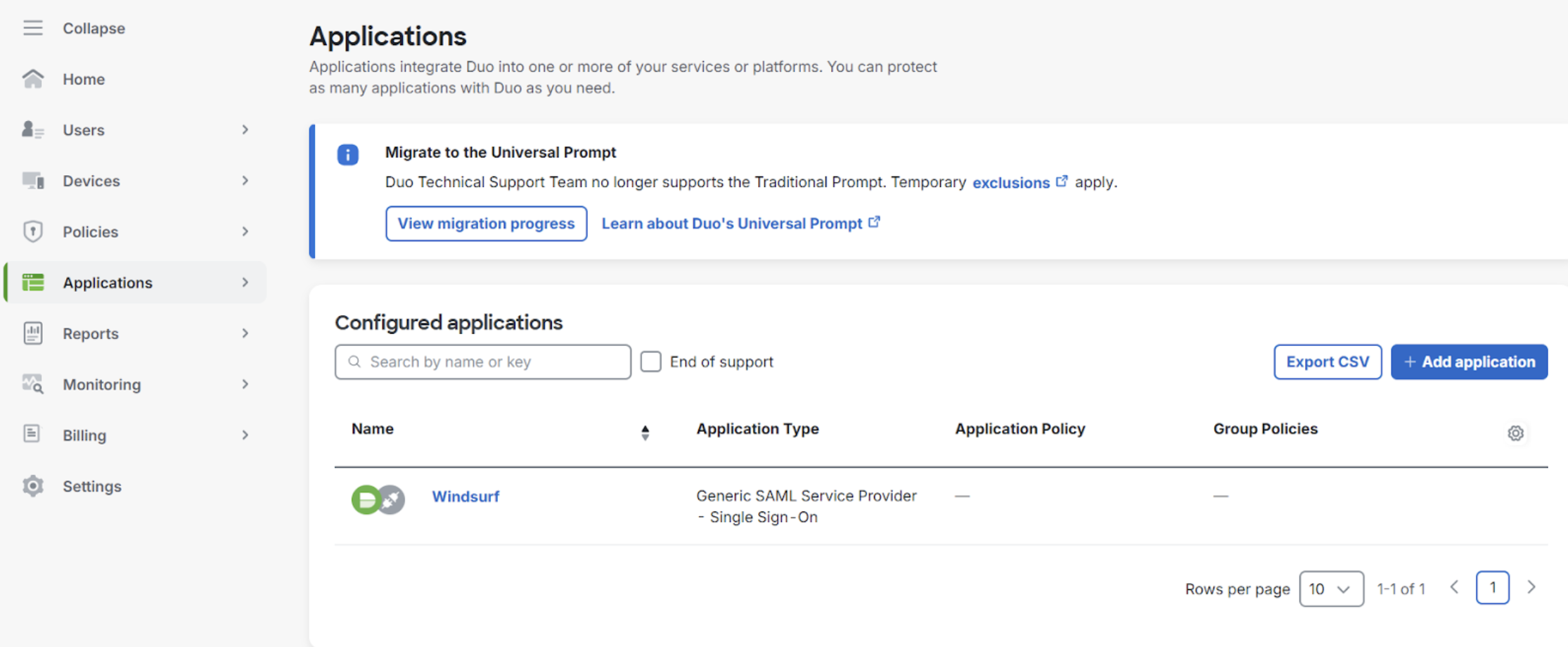

Dieser Leitfaden setzt voraus, dass Duo konfiguriert ist und als Ihr organisatorischer IdP fungiert oder dass ein externer IdP konfiguriert ist.Sie benötigen Administratorzugriff auf sowohl Duo- als auch Windsurf-Konten.Duo für Windsurf konfigurieren

- Navigieren Sie zu Applications und fügen Sie einen Generic SAML Service Provider hinzu.

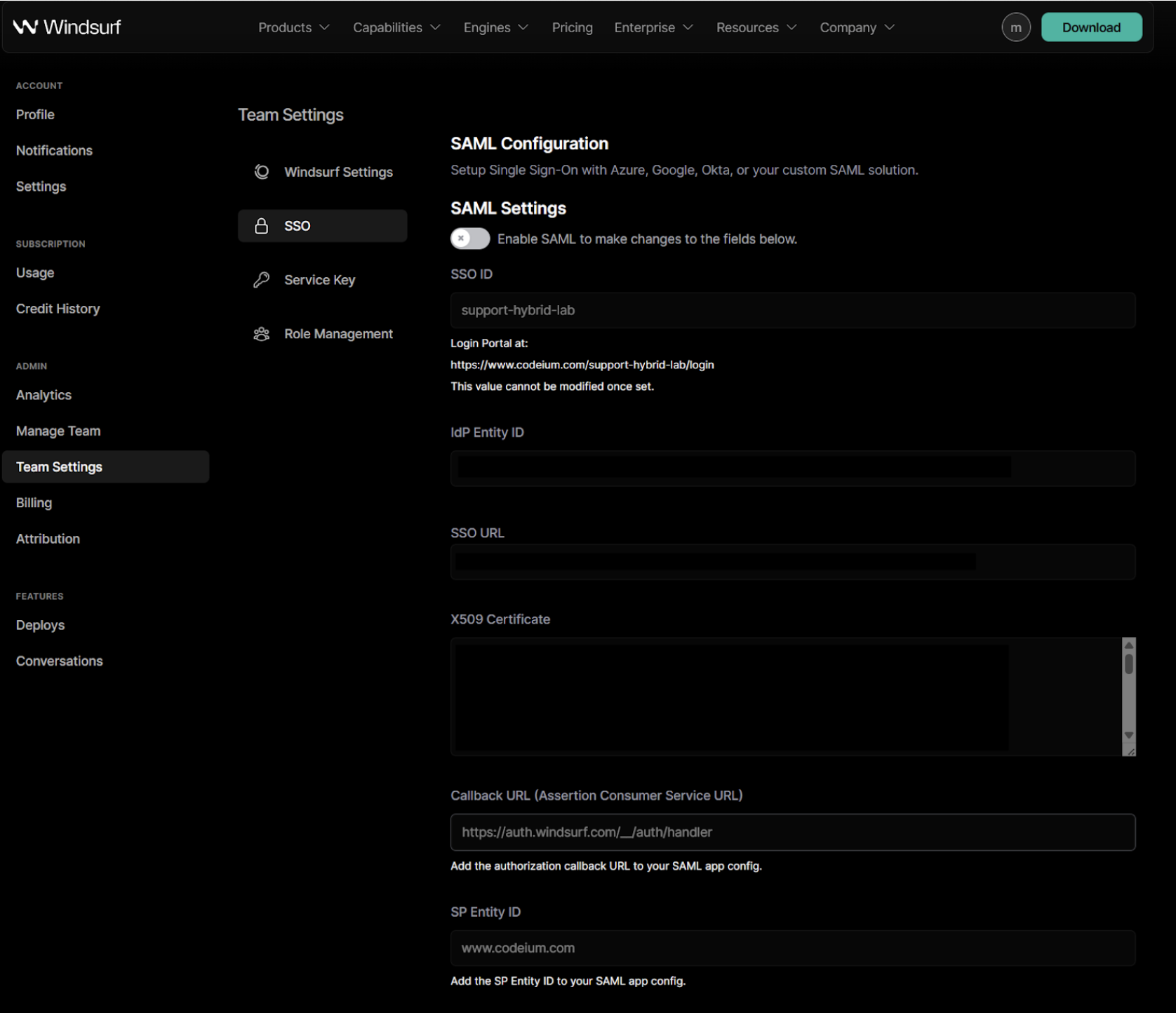

- Navigieren Sie in den Team Settings zu SSO.

- Beim erstmaligen Aktivieren von SAML müssen Sie Ihre SSO-ID festlegen. Sie können diese später nicht mehr ändern. Es wird empfohlen, hierfür den Namen Ihrer Organisation oder Ihres Teams zu verwenden, ausschließlich alphanumerische Zeichen.

-

Kopieren Sie den Wert von

Entity IDaus dem Duo-Portal und fügen Sie ihn in das FeldIdP Entity IDim Windsurf-Portal ein. -

Kopieren Sie den Wert von

Single Sign-On URLaus dem Duo-Portal und fügen Sie ihn in das FeldSSO URLim Windsurf-Portal ein. -

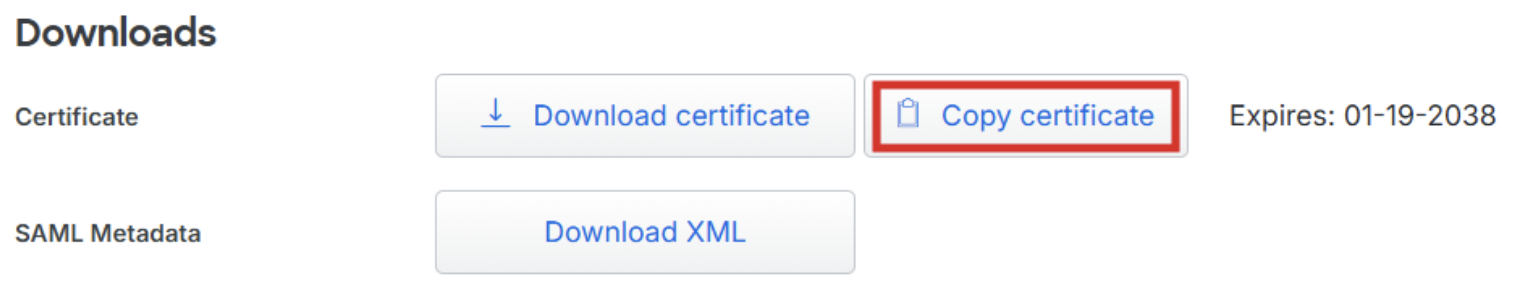

Kopieren Sie den Zertifikatswert aus dem Duo-Portal und fügen Sie ihn in das Feld

X509 Certificateim Windsurf-Portal ein.

-

Kopieren Sie den Wert von

SP Identity IDaus dem Windsurf-Portal und fügen Sie ihn in das FeldEntity IDim Duo-Portal ein. -

Kopieren Sie die

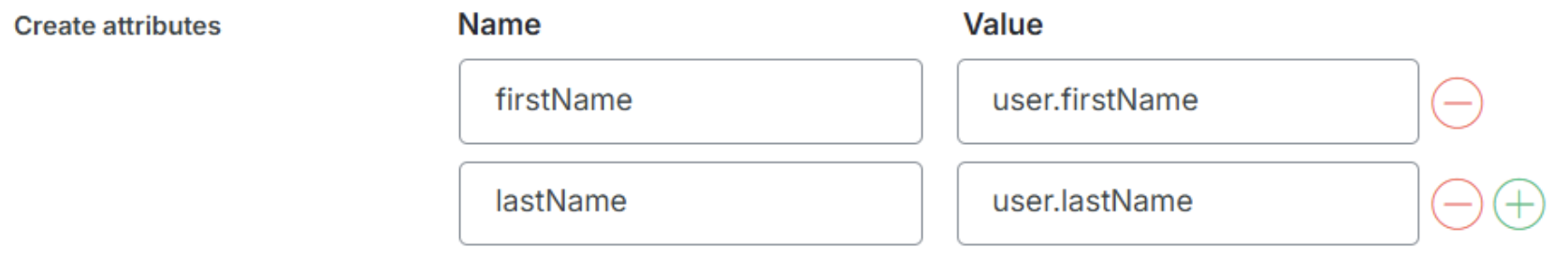

Callback URL (Assertion Consumer Service URL)aus dem Windsurf-Portal und fügen Sie sie in das FeldAssertion Consumer Service (ACS) URLim Duo-Portal ein. - Konfigurieren Sie im Duo-Portal die Attributzuweisungen wie folgt:

- Aktivieren Sie die SAML-Anmeldung im Windsurf-Portal, damit Sie sie testen können.

- Sobald Ihr Test erfolgreich war, können Sie sich abmelden. Sie können sich nun per SSO anmelden, wenn Sie zu Ihrer Team-/Organisationsseite mit der in Schritt 3 konfigurierten SSO-ID navigieren.

Voraussetzungen

Diese Anleitung setzt voraus, dass Sie PingID konfiguriert haben und es als Ihr organisationsweiter IdP fungiert oder dass ein externer IdP konfiguriert ist.Sie benötigen Administratorzugriff auf sowohl PingID- als auch Windsurf-Konten.PingID für Windsurf konfigurieren

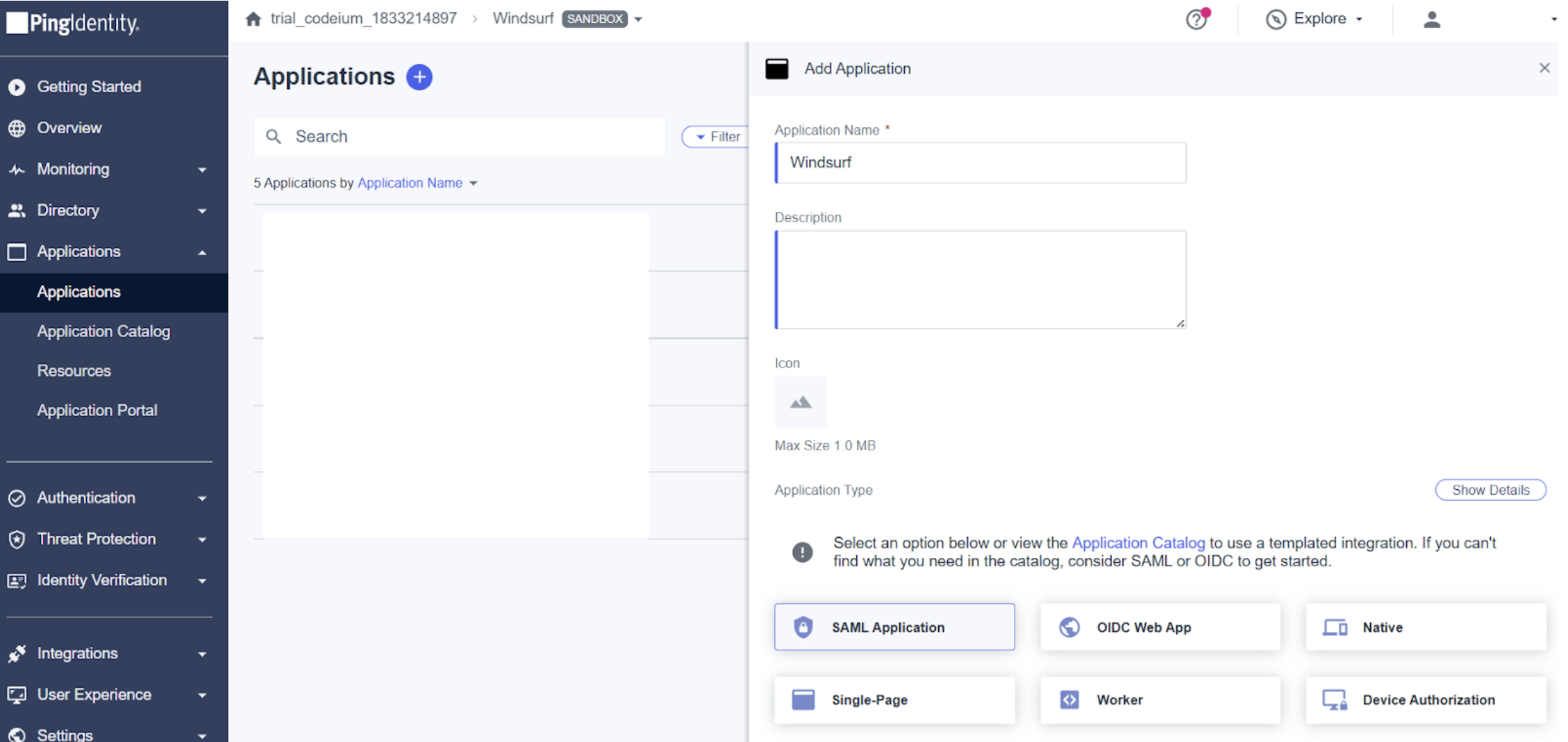

- Navigieren Sie zu Applications und fügen Sie Windsurf als SAML Application hinzu.

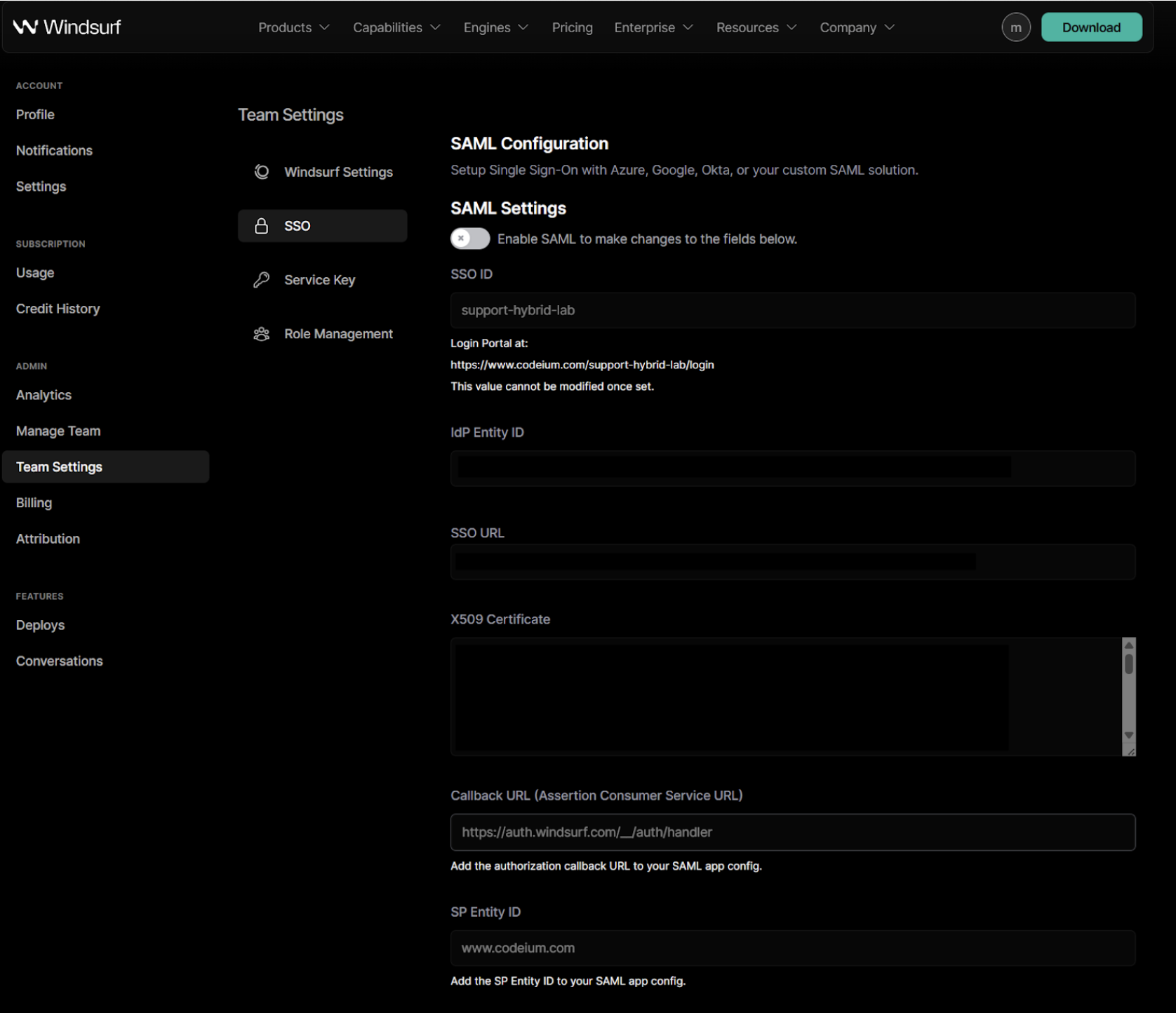

- Navigieren Sie zu SSO in den Team Settings.

- Beim erstmaligen Aktivieren von SAML müssen Sie Ihre SSO-ID einrichten. Sie können diese später nicht mehr ändern.

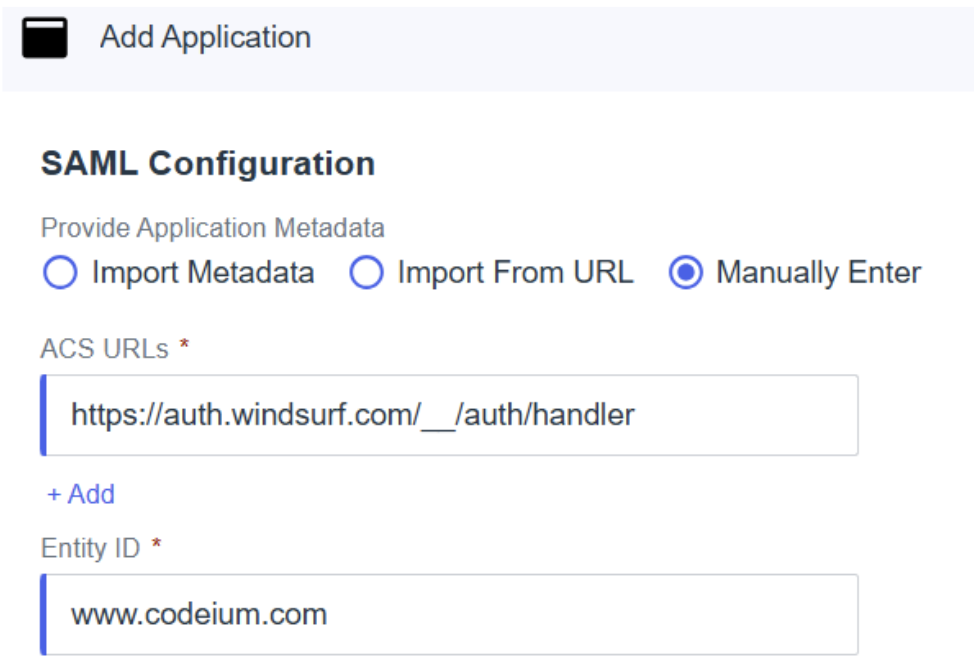

- In PingID – wählen Sie die manuelle Eingabe der Konfiguration und füllen Sie die Felder mit den folgenden Werten aus:

- ACS URLs – dies ist die

Callback URL (Assertion Consumer Service URL)aus dem Windsurf-Portal. - Entity ID – dies ist die

SP Entity IDaus dem Windsurf-Portal.

-

Kopieren Sie die

Issuer IDaus PingID in den WertIdP Entity IDim Windsurf-Portal. -

Kopieren Sie den Wert

Single Signon Serviceaus PingID in den WertSSO URLim Windsurf-Portal. -

Laden Sie das Signing Certificate aus PingID als X509 PEM (.crt) herunter, öffnen Sie die Datei und kopieren Sie ihren Inhalt in den Wert

X509 Certificateim Windsurf-Portal.

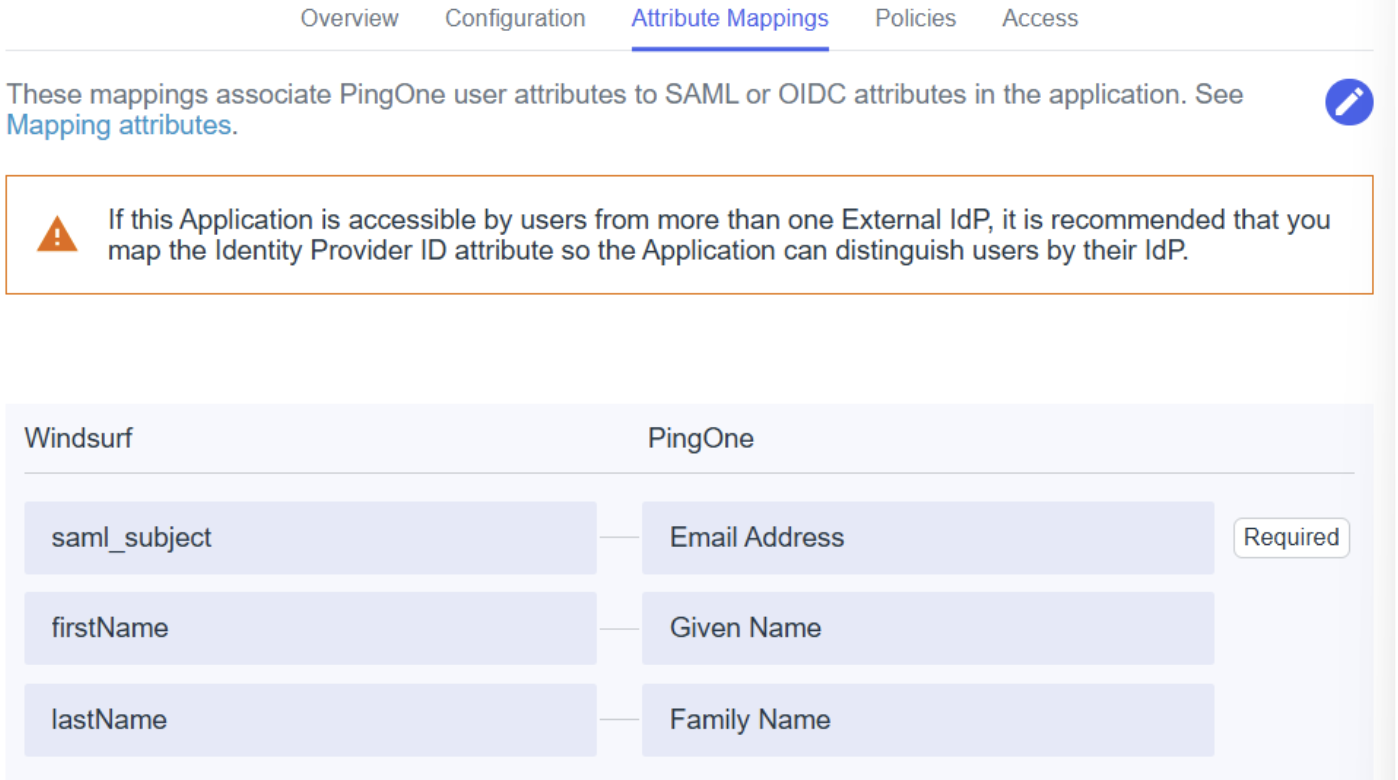

- Stellen Sie in den Attributzuordnungen sicher, Folgendes zuzuordnen:

saml_subject– Email AddressfirstName– Given NamelastName– Family Name

- Fügen Sie alle weiteren Richtlinien und Zugriffe hinzu bzw. bearbeiten Sie diese nach Bedarf entsprechend Ihrer Umgebung/Organisation.

- Aktivieren Sie die SAML-Anmeldung im Windsurf-Portal, damit Sie testen können.

- Sobald Ihr Test erfolgreich abgeschlossen wurde, können Sie sich abmelden. Sie können sich nun per SSO anmelden, wenn Sie zu Ihrer Team-/Organisationsseite mit der in Schritt 3 konfigurierten SSO-ID navigieren.