Enterprise-Nutzer müssen dies in den Einstellungen manuell aktivieren

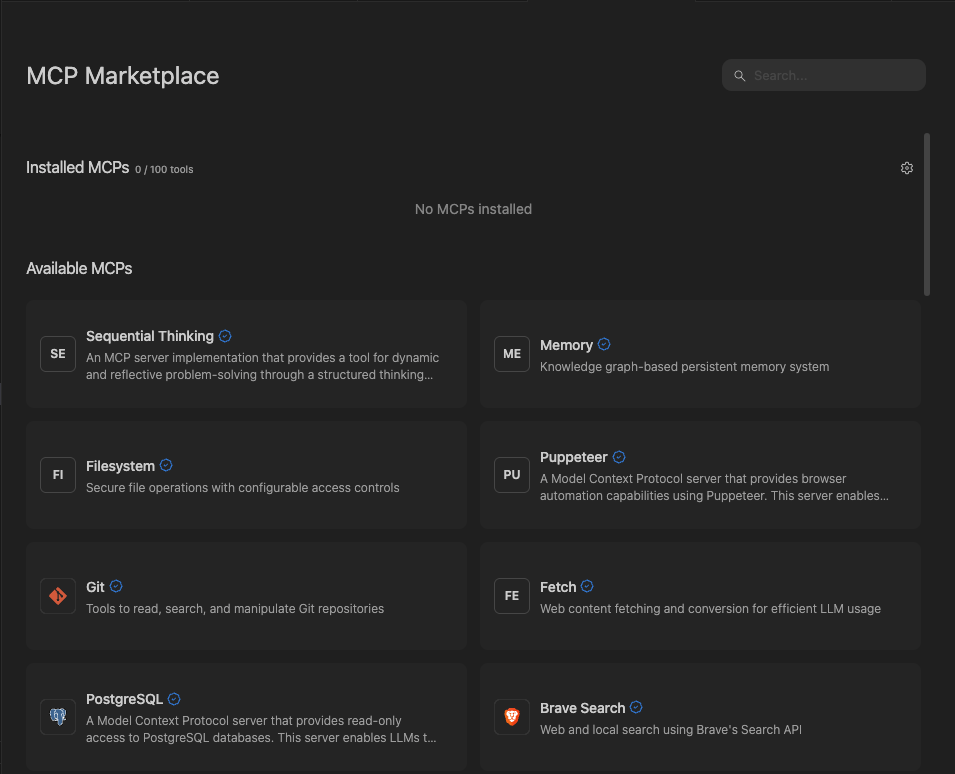

Hinzufügen eines neuen MCP

MCPs klicken oder über

den Bereich Windsurf Settings > Cascade > MCP Servers navigieren.

Wenn Sie den gewünschten MCP nicht finden, können Sie ihn manuell hinzufügen, indem Sie die Konfigurationsdatei mcp_config.json im Rohformat bearbeiten.

Offizielle MCPs werden mit einem blauen Häkchen angezeigt, was darauf hinweist, dass sie vom jeweiligen Dienstanbieter stammen.

Wenn Sie auf einen MCP klicken, müssen Sie nur auf Install klicken, um den Server und seine Tools für Cascade verfügbar zu machen.

Windsurf unterstützt drei Transporttypen für MCP-Server:

stdio, Streamable HTTP und SSE.

Windsurf unterstützt außerdem OAuth für jeden Transporttyp.

Für http-Server sollte die URL dem Endpunkt entsprechen und in etwa so aussehen: https://<your-server-url>/mcp.

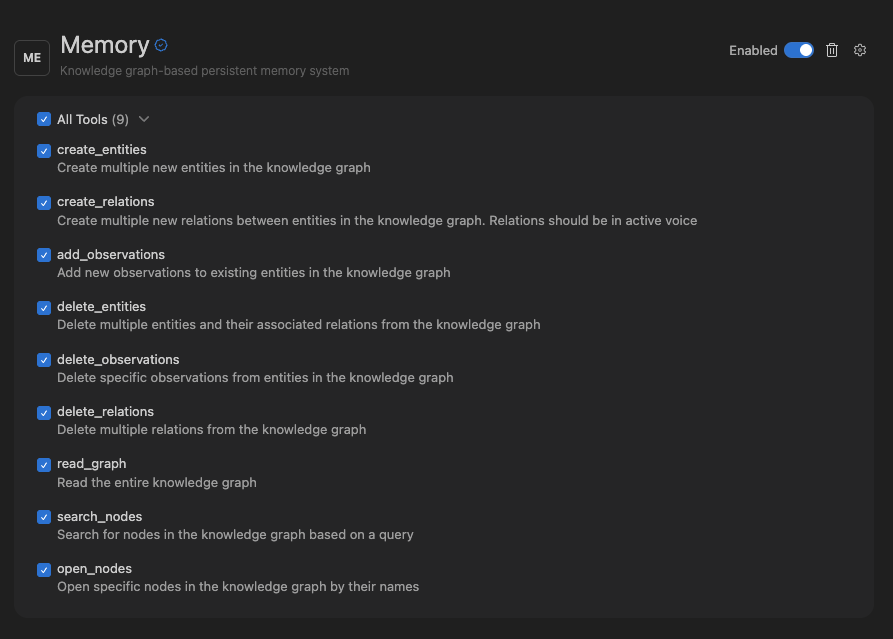

Konfiguration von MCP-Tools

MCPs und anschließend auf die gewünschte MCP.

mcp_config.json

~/.codeium/windsurf/mcp_config.json ist eine JSON-Datei mit einer Liste von Servern, zu denen sich Cascade verbinden kann.

Hier ist eine Beispielkonfiguration, die einen einzelnen Server für GitHub einrichtet:

Remote HTTP MCPs

serverUrl- oder url-Feld erfordert.

Hier ist eine Beispielkonfiguration für einen HTTP-Server:

Konfigurationsinterpolation

~/.codeium/windsurf/mcp_config.json ist für die Interpolation von

Umgebungsvariablen in diesen Feldern verantwortlich: command, args, env, serverUrl, url und

headers.

Hier ist eine Beispielkonfiguration, die eine Umgebungsvariable namens AUTH_TOKEN

in headers verwendet.

Administratorsteuerung (Teams & Enterprises)

MCP-Team-Einstellungen

Konfigurierbare MCP-Einstellungen für Ihr Team.

Funktionsweise des Server-Matchings

- Vollständiger Zeichenkettenabgleich: Alle Muster werden automatisch verankert (mit

^(?:pattern)$umschlossen), um Teiltreffer zu verhindern - Command-Feld: Muss exakt oder gemäß Ihrem Regex-Muster übereinstimmen

- Arguments-Array: Jedes Argument wird einzeln mit seinem jeweiligen Muster abgeglichen

- Array-Länge: Die Anzahl der Argumente muss zwischen Allowlist und Benutzerkonfiguration exakt übereinstimmen

- Sonderzeichen: Zeichen wie

$,.,[,],(,)haben in Regex eine besondere Bedeutung und sollten mit\maskiert werden, wenn Sie eine wörtliche Übereinstimmung wünschen

Konfigurationsoptionen

Option 1: Standard aus dem Plugin-Store (empfohlen)

Lassen Sie das Feld Server Config (JSON) leer, um die Standardkonfiguration aus dem Windsurf MCP Plugin Store zu verwenden.

Option 1: Standard aus dem Plugin-Store (empfohlen)

Lassen Sie das Feld Server Config (JSON) leer, um die Standardkonfiguration aus dem Windsurf MCP Plugin Store zu verwenden.

Admin-Whitelist-Konfiguration:Zugehörige Benutzerkonfiguration (So können Nutzer den GitHub-MCP-Server mit jeder gültigen Konfiguration installieren, solange die Server-ID mit dem Eintrag im Plugin-Store übereinstimmt.

- Server-ID:

github-mcp-server - Server Config (JSON): (leer lassen)

mcp_config.json):Option 2: Exakte Übereinstimmung

Geben Sie die genaue Konfiguration vor, die verwendet werden muss. Nutzer müssen diese Konfiguration exakt einhalten.

Option 2: Exakte Übereinstimmung

Geben Sie die genaue Konfiguration vor, die verwendet werden muss. Nutzer müssen diese Konfiguration exakt einhalten.

Admin-Whitelist-Konfiguration:Zugehörige Benutzerkonfiguration (Nutzer müssen genau diese Konfiguration verwenden – jede Abweichung in command oder args wird blockiert. Der Abschnitt

- Server-ID:

github-mcp-server - Server Config (JSON):

mcp_config.json):env darf abweichende Werte enthalten.Option 3: Flexible Regex-Muster

Verwenden Sie Regex-Muster, um Variationen in Benutzerkonfigurationen zuzulassen und gleichzeitig Sicherheitskontrollen beizubehalten.

Option 3: Flexible Regex-Muster

Verwenden Sie Regex-Muster, um Variationen in Benutzerkonfigurationen zuzulassen und gleichzeitig Sicherheitskontrollen beizubehalten.

Admin-Whitelist-Konfiguration:Zugehörige Benutzerkonfiguration (Dieses Beispiel erlaubt Nutzern Flexibilität bei gleichzeitiger Wahrung der Sicherheit:

- Server-ID:

python-mcp-server - Server Config (JSON):

mcp_config.json):- Der Regex

/.*\\.pyentspricht jedem Python-Dateipfad wie/home/user/my_server.py - Der Regex

[0-9]+entspricht jeder numerischen Portangabe wie8080oder3000 - Nutzer können Dateipfade und Ports anpassen, während Admins sicherstellen, dass nur Python-Skripte ausgeführt werden

Häufige Regex-Muster

| Muster | Entspricht | Beispiel |

|---|---|---|

.* | Beliebige Zeichenkette | /home/user/script.py |

[0-9]+ | Beliebige Zahl | 8080, 3000 |

[a-zA-Z0-9_]+ | Alphanumerisch + Unterstrich | api_key_123 |

\\$HOME | Wörtliches $HOME | $HOME (nicht expandiert) |

\\.py | Wörtliches .py | script.py |

\\[cli\\] | Wörtliches [cli] | mcp[cli] |

Anmerkungen

Richtlinien für die Admin-Konfiguration

- Umgebungsvariablen: Der Abschnitt

envwird nicht per Regex abgeglichen und kann von Nutzern frei konfiguriert werden - Deaktivierte Tools: Das Array

disabledToolswird separat behandelt und ist nicht Teil der Whitelist-Prüfung - Groß-/Kleinschreibung: Alle Prüfungen sind case-sensitiv

- Fehlerbehandlung: Ungültige Regex-Muster werden protokolliert und führen zur Zugriffsverweigerung

- Tests: Testen Sie Ihre Regex-Muster sorgfältig – zu restriktive Muster können legitime Anwendungsfälle blockieren

Fehlerbehebung

- Auf exakte Übereinstimmung prüfen: Stellen Sie sicher, dass das Whitelist-Muster genau der Konfiguration des Nutzers entspricht

- Regex-Escaping prüfen: Sonderzeichen müssen ggf. maskiert werden (z. B.

\.für einen Punkt als Literale) - Logs prüfen: Ungültige Regex-Muster werden mit Warnungen protokolliert

- Muster testen: Verwenden Sie einen Regex-Tester, um zu überprüfen, dass Ihre Muster wie erwartet funktionieren