Enterprise-Nutzer müssen dies in den Einstellungen manuell aktivieren

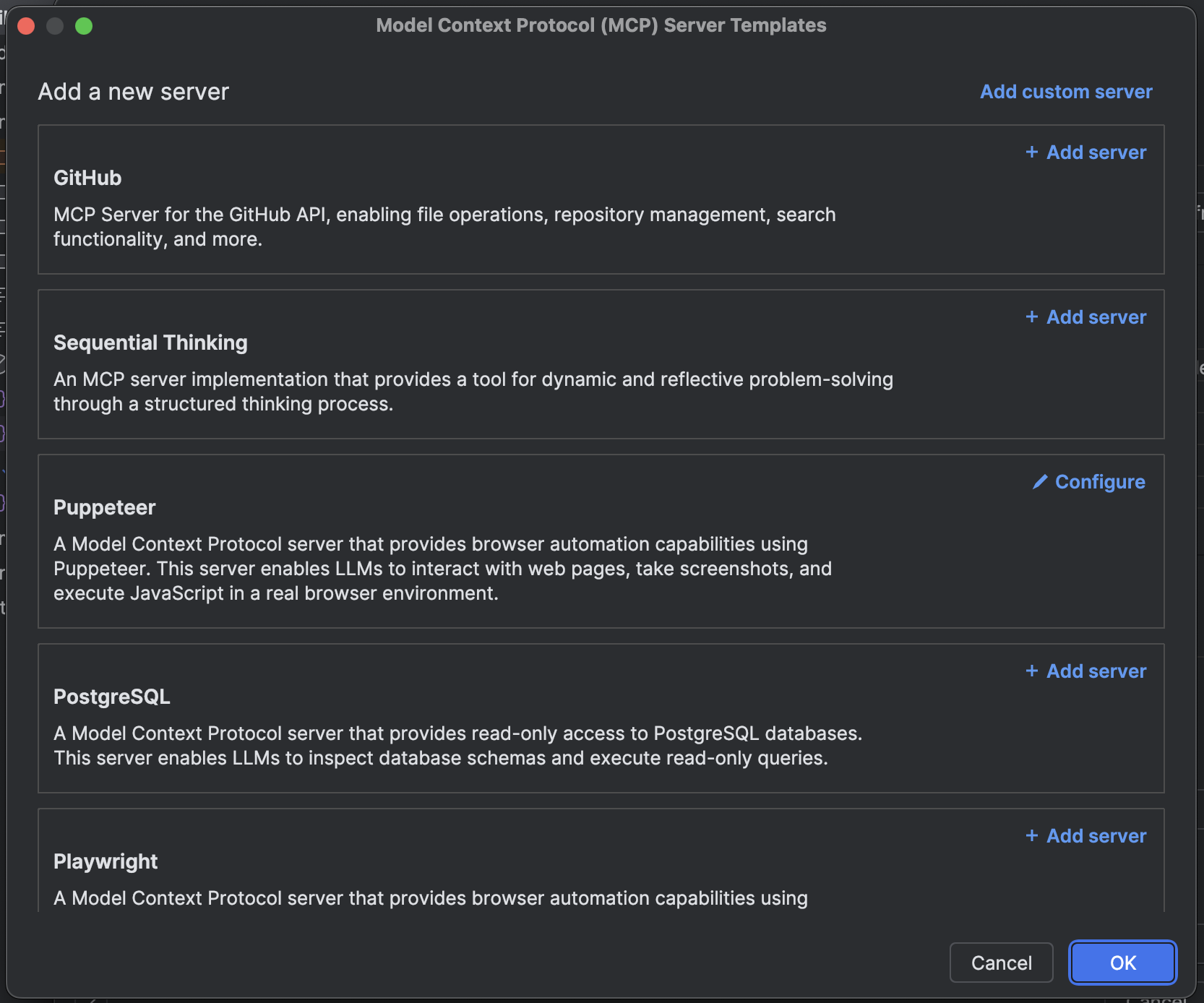

Hinzufügen eines neuen MCP-Plugins

Settings > Tools > Windsurf Settings > Add Server navigieren.

Wenn das gewünschte MCP-Plugin nicht aufgeführt ist, können Sie es manuell hinzufügen, indem Sie auf die Schaltfläche View Raw Config klicken und die Rohdatei mcp_config.json bearbeiten.

Wenn Sie einen MCP-Server auswählen, klicken Sie einfach auf + Add Server, um den Server und seine Tools in Cascade verfügbar zu machen.

stdio, Streamable HTTP und SSE.

Cascade unterstützt außerdem OAuth für jeden Transporttyp.

Für http-Server sollte die URL dem Endpunkt entsprechen und etwa so aussehen: https://<your-server-url>/mcp.

Stellen Sie sicher, dass Sie nach dem Hinzufügen eines neuen MCP-Plugins die Aktualisieren-Schaltfläche drücken.

mcp_config.json

~/.codeium/mcp_config.json ist eine JSON-Datei, die eine Liste von Servern enthält, zu denen sich Cascade verbinden kann.

Hier ist eine Beispielkonfiguration, die einen einzelnen Server für GitHub einrichtet:

Remote HTTP-MCPs

serverUrl oder url erfordert.

Hier ist eine Beispielkonfiguration für einen HTTP-Server:

Konfigurationsinterpolation

~/.codeium/mcp_config.json führt die Interpolation von

Umgebungsvariablen in folgenden Feldern durch: command, args, env, serverUrl, url und

headers.

Hier ist eine Beispielkonfiguration, die die Umgebungsvariable AUTH_TOKEN

in headers verwendet.

Admin-Kontrollen (Teams & Enterprise)

MCP-Team-Einstellungen

Anpassbare MCP-Einstellungen für dein Team.

Funktionsweise des Server-Matchings

- Vollständiger Zeichenfolgenabgleich: Alle Muster werden automatisch verankert (mit

^(?:pattern)$umschlossen), um Teiltreffer zu verhindern - Command-Feld: Muss exakt übereinstimmen oder gemäß Ihrem Regex-Muster

- Arguments-Array: Jedes Argument wird einzeln mit seinem entsprechenden Muster abgeglichen

- Array-Länge: Die Anzahl der Argumente muss zwischen Allowlist und Benutzerkonfiguration exakt übereinstimmen

- Sonderzeichen: Zeichen wie

$,.,[,],(,)haben in Regex eine besondere Bedeutung und sollten mit\escaped werden, wenn Sie eine wörtliche Übereinstimmung wünschen

Konfigurationsoptionen

Option 1: Standard aus dem Plugin-Store (empfohlen)

Lassen Sie das Feld Server Config (JSON) leer, um die Standardkonfiguration aus dem Windsurf MCP Plugin Store zu verwenden.

Option 1: Standard aus dem Plugin-Store (empfohlen)

Lassen Sie das Feld Server Config (JSON) leer, um die Standardkonfiguration aus dem Windsurf MCP Plugin Store zu verwenden.

Admin-Whitelist-Konfiguration:Passende Benutzerkonfiguration (So können Nutzer den GitHub-MCP-Server mit jeder gültigen Konfiguration installieren, solange die Server-ID mit dem Eintrag im Plugin-Store übereinstimmt.

- Server-ID:

github-mcp-server - Server Config (JSON): (leer lassen)

mcp_config.json):Option 2: Exakte Übereinstimmung

Geben Sie die genaue Konfiguration vor, die Nutzer verwenden müssen. Diese Konfiguration muss exakt eingehalten werden.

Option 2: Exakte Übereinstimmung

Geben Sie die genaue Konfiguration vor, die Nutzer verwenden müssen. Diese Konfiguration muss exakt eingehalten werden.

Admin-Whitelist-Konfiguration:Passende Benutzerkonfiguration (Nutzer müssen genau diese Konfiguration verwenden – jede Abweichung bei command oder args wird blockiert. Der Abschnitt

- Server-ID:

github-mcp-server - Server Config (JSON):

mcp_config.json):env kann unterschiedliche Werte enthalten.Option 3: Flexible Regex-Muster

Verwenden Sie Regex-Muster, um Variationen in Benutzerkonfigurationen zuzulassen und gleichzeitig Sicherheitskontrollen beizubehalten.

Option 3: Flexible Regex-Muster

Verwenden Sie Regex-Muster, um Variationen in Benutzerkonfigurationen zuzulassen und gleichzeitig Sicherheitskontrollen beizubehalten.

Admin-Whitelist-Konfiguration:Passende Benutzerkonfiguration (Dieses Beispiel bietet Nutzern Flexibilität bei gleichzeitiger Wahrung der Sicherheit:

- Server-ID:

python-mcp-server - Server Config (JSON):

mcp_config.json):- Der Regex

/.*\\.pypasst auf jeden Python-Dateipfad wie/home/user/my_server.py - Der Regex

[0-9]+passt auf jeden numerischen Port wie8080oder3000 - Nutzer können Dateipfade und Ports anpassen, während Admins sicherstellen, dass nur Python-Skripte ausgeführt werden

Häufige Regex-Muster

| Muster | Entspricht | Beispiel |

|---|---|---|

.* | Beliebige Zeichenfolge | /home/user/script.py |

[0-9]+ | Beliebige Zahl | 8080, 3000 |

[a-zA-Z0-9_]+ | Alphanumerisch + Unterstrich | api_key_123 |

\\$HOME | Wörtliches $HOME | $HOME (nicht expandiert) |

\\.py | Wörtliches .py | script.py |

\\[cli\\] | Wörtliches [cli] | mcp[cli] |

Anmerkungen

Richtlinien für die Admin-Konfiguration

- Umgebungsvariablen: Der Abschnitt

envwird nicht per Regex abgeglichen und kann von Nutzerinnen und Nutzern frei konfiguriert werden - Deaktivierte Tools: Das Array

disabledToolswird separat behandelt und ist nicht Teil des Whitelist-Abgleichs - Groß-/Kleinschreibung: Alle Abgleiche sind case-sensitiv

- Fehlerbehandlung: Ungültige Regex-Muster werden protokolliert und führen zur Zugriffsverweigerung

- Tests: Testen Sie Ihre Regex-Muster sorgfältig – zu restriktive Muster können legitime Anwendungsfälle blockieren

Fehlerbehebung

- Exakte Übereinstimmung prüfen: Stellen Sie sicher, dass das Allowlist-Muster exakt der Nutzerkonfiguration entspricht

- Regex-Escaping prüfen: Sonderzeichen müssen ggf. maskiert werden (z. B.

\.für echte Punkte) - Logs prüfen: Ungültige Regex-Muster werden mit Warnungen protokolliert

- Muster testen: Verwenden Sie einen Regex-Tester, um zu prüfen, ob Ihre Muster wie erwartet funktionieren