Los usuarios de Enterprise deben activar esta opción manualmente en la configuración

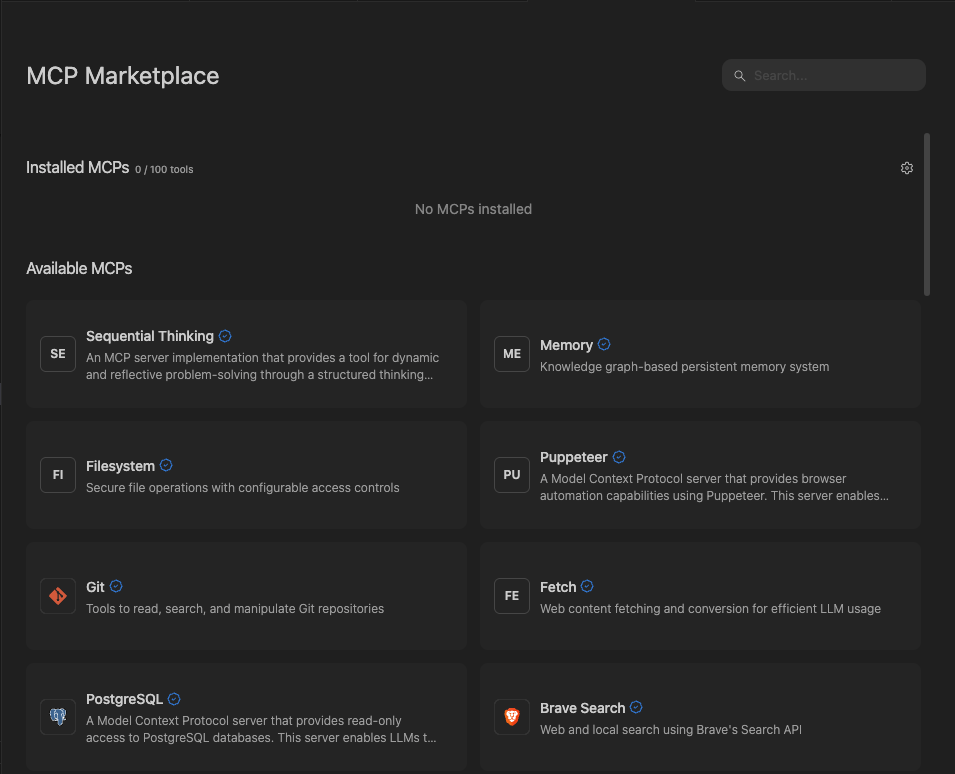

Añadir un nuevo MCP

MCPs en el menú superior derecho del panel de Cascade, o desde

la sección Windsurf Settings > Cascade > MCP Servers.

Si no encuentras el MCP que deseas, puedes añadirlo manualmente editando directamente el archivo mcp_config.json.

Los MCP oficiales aparecerán con una marca de verificación azul, lo que indica que están creados por la empresa proveedora del servicio.

Cuando hagas clic en un MCP, simplemente haz clic en Install para poner el servidor y sus herramientas a disposición de Cascade.

Windsurf es compatible con tres tipos de transporte para servidores MCP:

stdio, Streamable HTTP y SSE.

Windsurf también es compatible con OAuth para cada tipo de transporte.

Para servidores http, la URL debe corresponder al endpoint y tener un formato similar a https://<your-server-url>/mcp.

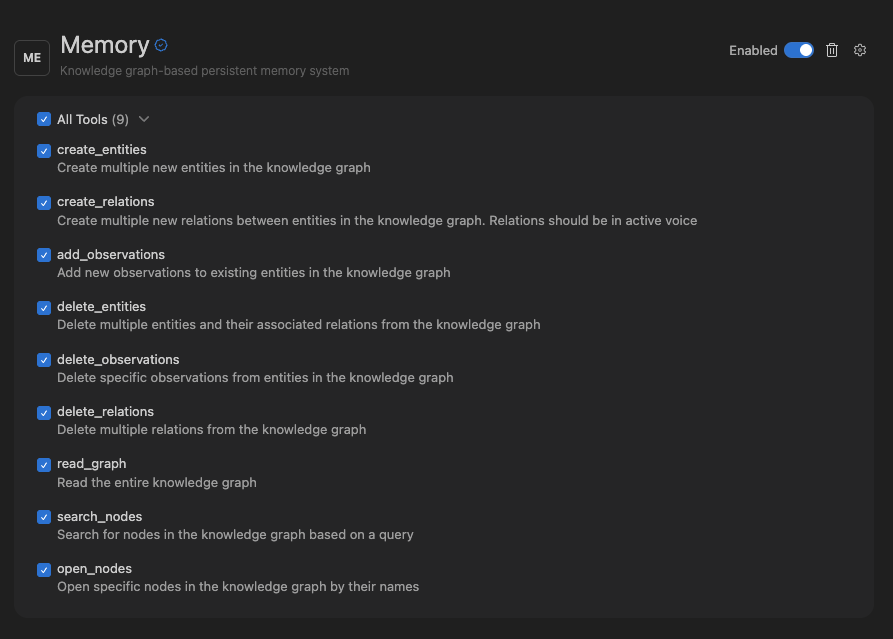

Configuración de herramientas MCP

MCPs en el menú superior derecho del

panel de Cascade y haz clic en el MCP deseado.

mcp_config.json

~/.codeium/windsurf/mcp_config.json es un archivo JSON que contiene una lista de servidores a los que Cascade puede conectarse.

A continuación se muestra un ejemplo de configuración que define un único servidor para GitHub:

MCP HTTP remotos

serverUrl o url.

Aquí tienes un ejemplo de configuración para un servidor HTTP:

Interpolación de la configuración

~/.codeium/windsurf/mcp_config.json gestiona la interpolación de

variables de entorno en estos campos: command, args, env, serverUrl, url y

headers.

Aquí tienes un ejemplo de configuración que utiliza una variable de entorno AUTH_TOKEN

en headers.

Controles de administración (Teams & Enterprise)

Ajustes de MCP del equipo

Ajustes configurables de MCP para tu equipo.

Cómo funciona la coincidencia de servidores

- Coincidencia de cadena completa: Todos los patrones se anclan automáticamente (se envuelven con

^(?:pattern)$) para evitar coincidencias parciales - Campo Command: Debe coincidir exactamente o conforme a tu patrón de regex

- Matriz de argumentos: Cada argumento se compara individualmente con su patrón correspondiente

- Longitud de la matriz: La cantidad de argumentos debe coincidir exactamente entre la lista de permitidos y la configuración del usuario

- Caracteres especiales: Caracteres como

$,.,[,],(,)tienen un significado especial en regex y deben escaparse con\si deseas una coincidencia literal

Opciones de configuración

Opción 1: Predeterminado de la tienda de plugins (recomendado)

Deja vacío el campo Server Config (JSON) para usar la configuración predeterminada de la Windsurf MCP Plugin Store.

Opción 1: Predeterminado de la tienda de plugins (recomendado)

Deja vacío el campo Server Config (JSON) para usar la configuración predeterminada de la Windsurf MCP Plugin Store.

Configuración de lista de permitidos del administrador:Configuración de usuario correspondiente (Esto permite a los usuarios instalar el servidor MCP de GitHub con cualquier configuración válida, siempre que el ID del servidor coincida con la entrada de la tienda de plugins.

- Server ID:

github-mcp-server - Server Config (JSON): (dejar vacío)

mcp_config.json):Opción 2: Coincidencia exacta de configuración

Proporciona la configuración exacta que deben usar los usuarios. Deben coincidir con esta configuración exactamente.

Opción 2: Coincidencia exacta de configuración

Proporciona la configuración exacta que deben usar los usuarios. Deben coincidir con esta configuración exactamente.

Configuración de lista de permitidos del administrador:Configuración de usuario correspondiente (Los usuarios deben usar exactamente esta configuración: cualquier desviación en

- Server ID:

github-mcp-server - Server Config (JSON):

mcp_config.json):command o args será bloqueada. La sección env puede tener valores diferentes.Opción 3: Patrones regex flexibles

Usa patrones regex para permitir variaciones en las configuraciones de usuario manteniendo los controles de seguridad.

Opción 3: Patrones regex flexibles

Usa patrones regex para permitir variaciones en las configuraciones de usuario manteniendo los controles de seguridad.

Configuración de lista de permitidos del administrador:Configuración de usuario correspondiente (Este ejemplo ofrece flexibilidad a los usuarios sin comprometer la seguridad:

- Server ID:

python-mcp-server - Server Config (JSON):

mcp_config.json):- La regex

/.*\\.pycoincide con cualquier ruta de archivo Python como/home/user/my_server.py - La regex

[0-9]+coincide con cualquier puerto numérico como8080o3000 - Los usuarios pueden personalizar rutas y puertos mientras los administradores garantizan que solo se ejecuten scripts de Python

Patrones comunes de regex

| Patrón | Coincide con | Ejemplo |

|---|---|---|

.* | Cualquier cadena | /home/user/script.py |

[0-9]+ | Cualquier número | 8080, 3000 |

[a-zA-Z0-9_]+ | Alfanumérico + guion bajo | api_key_123 |

\\$HOME | Literal $HOME | $HOME (sin expandir) |

\\.py | Literal .py | script.py |

\\[cli\\] | Literal [cli] | mcp[cli] |

Notas

Directrices de configuración para administradores

- Variables de entorno: La sección

envno se compara con expresiones regulares (regex) y los usuarios pueden configurarla libremente - Herramientas deshabilitadas: El array

disabledToolsse maneja por separado y no forma parte de la comprobación de la lista de permitidos (whitelist) - Sensible a mayúsculas y minúsculas: Todas las coincidencias distinguen entre mayúsculas y minúsculas

- Manejo de errores: Los patrones de regex no válidos se registrarán y darán lugar a la denegación de acceso

- Pruebas: Prueba tus patrones de regex cuidadosamente; patrones demasiado restrictivos pueden bloquear casos de uso legítimos

Solución de problemas

- Verifica coincidencias exactas: Asegúrate de que el patrón de la lista de permitidos coincida exactamente con la configuración del usuario

- Verifica el escape en las expresiones regex: Es posible que sea necesario escapar caracteres especiales (p. ej.,

\.para puntos literales) - Revisa los logs: Los patrones regex no válidos se registran con advertencias

- Prueba los patrones: Usa un verificador de regex para confirmar que tus patrones funcionen como se espera