/[name-of-workflow] 的格式调用 Workflows。

工作原理

/[workflow-name] 命令调用即可。

调用后,Cascade 会按顺序处理工作流中定义的每个步骤,并根据指令执行操作或生成响应。

如何创建一个 Workflow

Customizations 图标,然后进入 Workflows 面板。在这里,你可以点击 + Workflow 按钮来创建新的 Workflow。

Workflows 会以 markdown 文件的形式保存在 .windsurf/workflows/ 目录中,包含标题、描述以及一系列步骤,这些步骤提供了供 Cascade 执行的具体指令。

工作流发现

- 当前工作区和子目录:当前工作区及其子目录中的所有

.windsurf/workflows/目录 - Git 仓库结构:对于 Git 仓库,Windsurf 还会向上搜索到 Git 根目录,以在父目录中查找工作流

- 多工作区支持:当同一工作区中打开多个文件夹时,会对工作流去重,并以最短相对路径显示

工作流存储位置

- 当前工作区目录下的

.windsurf/workflows/ - 工作区任意子目录下的

.windsurf/workflows/ - 各级父目录(直至 Git 根目录,适用于 Git 仓库)下的

.windsurf/workflows/

.windsurf/workflows/ 目录中,不一定位于 Git 根目录。

每个工作流文件上限为 12000 个字符。

使用 Cascade 生成工作流

示例工作流

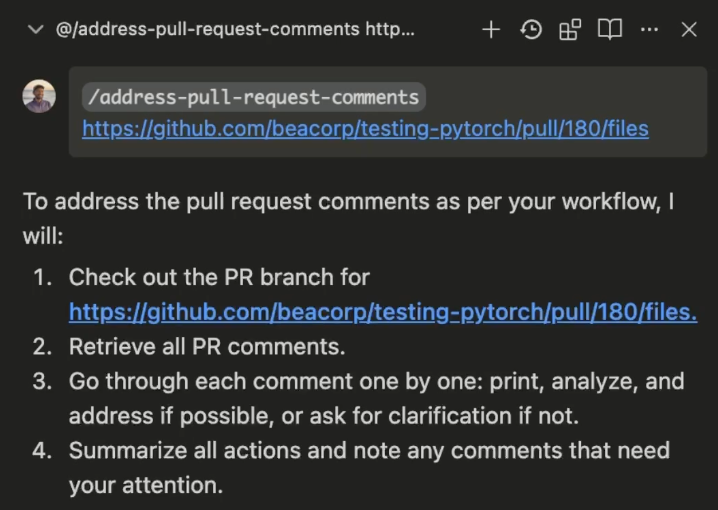

/address-pr-comments

这是我们团队用于处理 PR 评论的一个内部 Workflow:

/git-workflows

使用预定义的提交格式,并通过合适的 CLI 命令创建带有标准化标题和描述的 pull request。

/dependency-management

根据配置文件(例如 requirements.txt、package.json)自动安装或更新项目依赖。

/code-formatting

在保存文件或提交之前自动运行代码格式化工具(如 Prettier、Black)和代码检查工具(如 ESLint、Flake8),以保持代码风格并尽早发现错误。

/run-tests-and-fix

运行或添加单元测试或端到端测试,并自动修复错误,确保在提交、合并或部署之前的代码质量。

/deployment

将应用部署到不同环境(开发、预发布、生产)的步骤实现自动化,包括必要的部署前检查和部署后验证。

/security-scan

集成并触发对代码库的安全漏洞扫描,可作为 CI/CD 流水线的一部分或按需执行。

系统级工作流(Enterprise)

.md 格式保存在与你所用操作系统对应的目录中。系统会自动从这些目录中加载所有 .md 文件。

工作流优先级

- System(最高优先级)- 由 IT 在整个组织范围内部署的工作流

- Workspace - 位于

.windsurf/workflows/中的项目级工作流 - Global - 用户定义的全局工作流

- Built-in - Windsurf 提供的默认内置工作流

Important: 系统级工作流应由你的 IT 或安全团队进行管理。请确保你的内部团队根据组织策略负责部署、更新以及合规性管理。你可以使用诸如移动设备管理(Mobile Device Management,MDM)或配置管理等标准工具和工作流来实现这一点。