Usuários do plano Enterprise devem ativar isso manualmente nas configurações

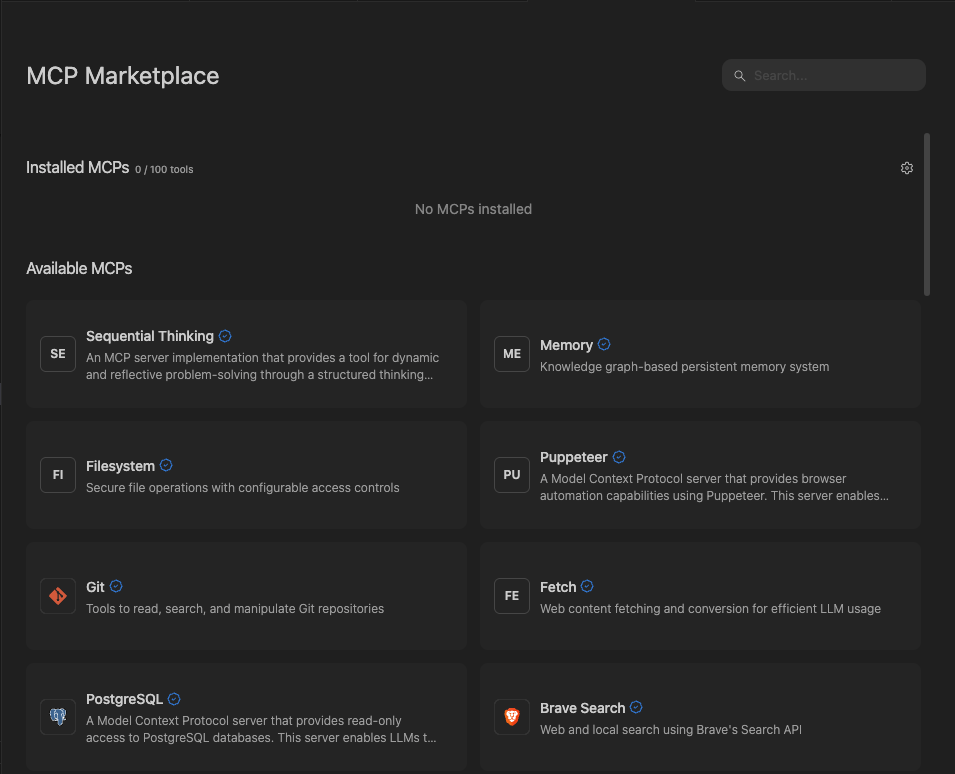

Adicionando um novo MCP

MCPs no menu superior direito do painel do Cascade, ou pela

seção Windsurf Settings > Cascade > MCP Servers.

Se você não encontrar o MCP desejado, é possível adicioná-lo manualmente editando diretamente o arquivo mcp_config.json.

MCPs oficiais aparecerão com um ícone de verificação azul, indicando que são feitos pela empresa do serviço correspondente.

Quando você clicar em um MCP, basta clicar em Install para disponibilizar o servidor e suas ferramentas no Cascade.

O Windsurf oferece suporte a três tipos de transporte para servidores MCP: stdio, Streamable HTTP e SSE.

O Windsurf também oferece suporte a OAuth para cada tipo de transporte.

Para servidores http, a URL deve refletir a do endpoint e se assemelhar a https://<your-server-url>/mcp.

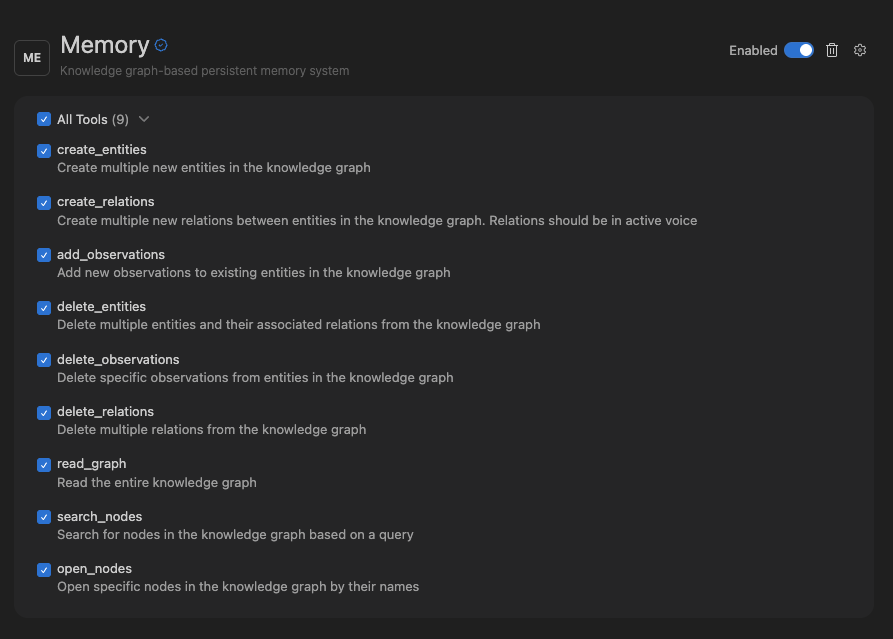

Configurando ferramentas MCP

MCPs no menu superior direito do painel do Cascade e clique no MCP desejado.

mcp_config.json

~/.codeium/windsurf/mcp_config.json é um arquivo JSON que contém uma lista de servidores aos quais o Cascade pode se conectar.

Aqui está um exemplo de configuração que define um único servidor para o GitHub:

MCPs HTTP remotos

serverUrl ou url.

Veja um exemplo de configuração para um servidor HTTP:

Interpolação de configuração

~/.codeium/windsurf/mcp_config.json é responsável pela interpolação de

variáveis de ambiente nesses campos: command, args, env, serverUrl, url e

headers.

Veja um exemplo de configuração que usa a variável de ambiente AUTH_TOKEN

no campo headers.

Controles de administração (Teams & Enterprises)

Configurações de MCP da equipe

Configurações de MCP personalizáveis para sua equipe.

Como o Server Matching funciona

- Correspondência de string completa: Todos os padrões são automaticamente ancorados (envolvidos com

^(?:pattern)$) para evitar correspondências parciais - Campo Command: Deve corresponder exatamente ou conforme o seu padrão regex

- Array de argumentos: Cada argumento é comparado individualmente ao seu padrão correspondente

- Tamanho do array: O número de argumentos deve corresponder exatamente entre a allowlist e a configuração do usuário

- Caracteres especiais: Caracteres como

$,.,[,],(,)têm significado especial em regex e devem ser escapados com\se você quiser correspondência literal

Opções de configuração

Opção 1: Padrão da Plugin Store (recomendado)

Deixe o campo Server Config (JSON) em branco para usar a configuração padrão da Windsurf MCP Plugin Store.

Opção 1: Padrão da Plugin Store (recomendado)

Deixe o campo Server Config (JSON) em branco para usar a configuração padrão da Windsurf MCP Plugin Store.

Configuração de lista de permissões do admin:Configuração correspondente do usuário (Isso permite que os usuários instalem o servidor MCP do GitHub com qualquer configuração válida, desde que o Server ID corresponda à entrada da Plugin Store.

- Server ID:

github-mcp-server - Server Config (JSON): (deixe em branco)

mcp_config.json):Opção 2: Configuração de correspondência exata

Forneça a configuração exata que os usuários devem usar. Os usuários devem corresponder exatamente a essa configuração.

Opção 2: Configuração de correspondência exata

Forneça a configuração exata que os usuários devem usar. Os usuários devem corresponder exatamente a essa configuração.

Configuração de lista de permissões do admin:Configuração correspondente do usuário (Os usuários devem usar exatamente essa configuração — qualquer desvio em command ou args será bloqueado. A seção

- Server ID:

github-mcp-server - Server Config (JSON):

mcp_config.json):env pode ter valores diferentes.Opção 3: Padrões regex flexíveis

Use padrões regex para permitir variações nas configurações do usuário mantendo os controles de segurança.

Opção 3: Padrões regex flexíveis

Use padrões regex para permitir variações nas configurações do usuário mantendo os controles de segurança.

Configuração de lista de permissões do admin:Configuração correspondente do usuário (Este exemplo oferece flexibilidade aos usuários sem abrir mão da segurança:

- Server ID:

python-mcp-server - Server Config (JSON):

mcp_config.json):- O regex

/.*\\.pycorresponde a qualquer caminho de arquivo Python, como/home/user/my_server.py - O regex

[0-9]+corresponde a qualquer porta numérica, como8080ou3000 - Os usuários podem personalizar caminhos de arquivo e portas, enquanto os admins garantem que apenas scripts Python sejam executados

Padrões Comuns de Regex

| Padrão | Correspondências | Exemplo |

|---|---|---|

.* | Qualquer string | /home/user/script.py |

[0-9]+ | Qualquer número | 8080, 3000 |

[a-zA-Z0-9_]+ | Alfanumérico + sublinhado | api_key_123 |

\\$HOME | Literal $HOME | $HOME (não expandido) |

\\.py | Literal .py | script.py |

\\[cli\\] | Literal [cli] | mcp[cli] |

Notas

Diretrizes de Configuração do Admin

- Variáveis de ambiente: A seção

envnão é verificada por regex e pode ser configurada livremente pelos usuários - Ferramentas desativadas: O array

disabledToolsé tratado separadamente e não faz parte da verificação por whitelist - Diferença entre maiúsculas e minúsculas: Toda a correspondência diferencia maiúsculas de minúsculas

- Tratamento de erros: Padrões de regex inválidos serão registrados e resultarão em negação de acesso

- Testes: Teste seus padrões de regex com cuidado — padrões excessivamente restritivos podem bloquear casos de uso legítimos

Solução de problemas

- Verifique a correspondência exata: Certifique-se de que o padrão da lista de permissões corresponde exatamente à configuração do usuário

- Verifique o escape em regex: Caracteres especiais podem precisar de escape (por exemplo,

\.para pontos literais) - Confira os logs: Padrões regex inválidos são registrados com avisos

- Teste os padrões: Use um validador/testador de regex para verificar se seus padrões funcionam como esperado

Informações gerais

- Como chamadas de ferramentas MCP podem executar código escrito por implementadores de servidor diversos, não assumimos responsabilidade por falhas nessas chamadas. Para reiterar:

- Atualmente, oferecemos suporte às ferramentas, aos recursos e aos prompts de um servidor MCP.