Les utilisateurs Enterprise doivent l’activer manuellement dans les paramètres

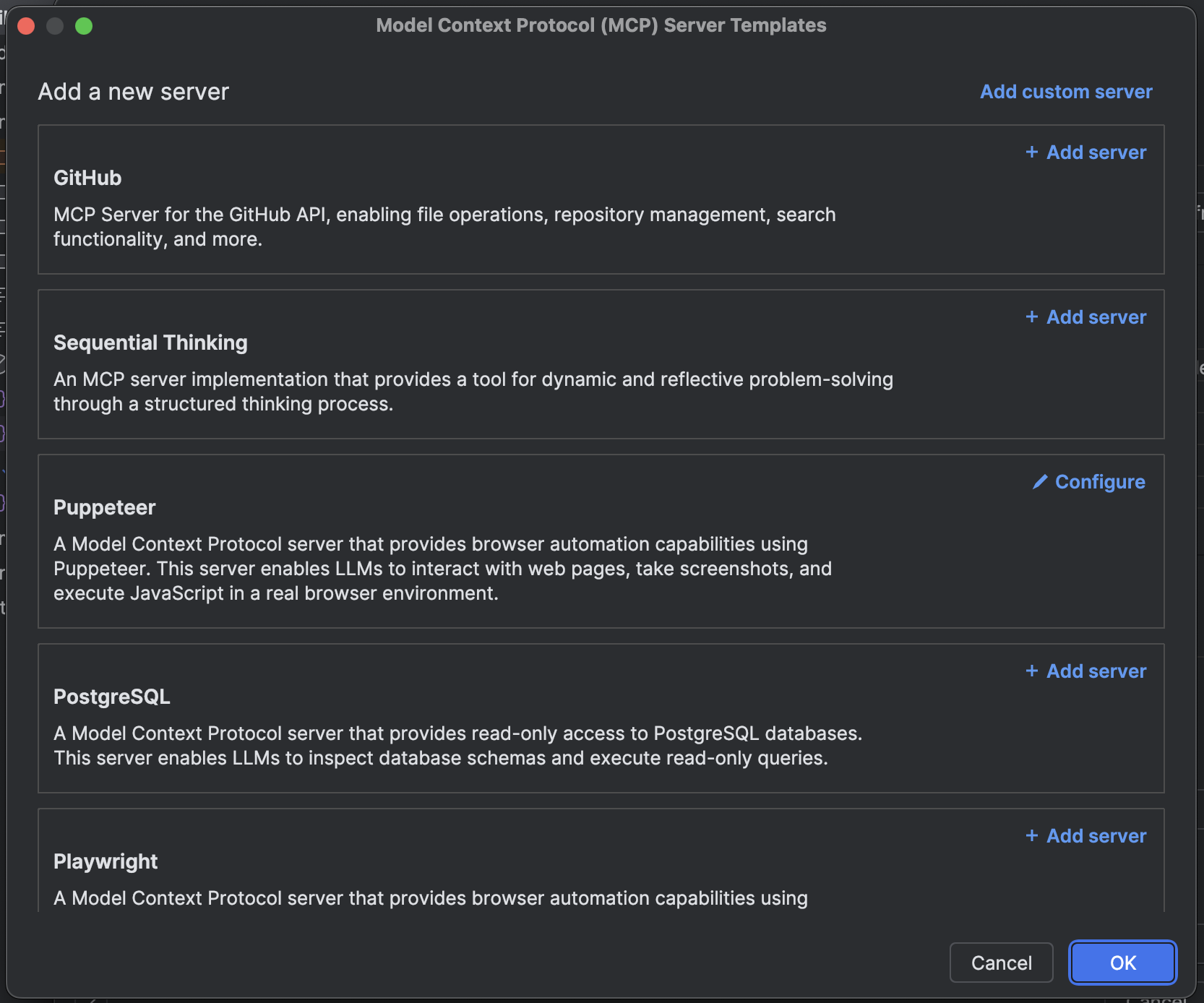

Ajouter un nouveau plugin MCP

Settings > Tools > Windsurf Settings > Add Server.

Si vous ne trouvez pas le plugin MCP souhaité, vous pouvez l’ajouter manuellement en cliquant sur le bouton View Raw Config et en modifiant directement le fichier mcp_config.json.

Quand vous sélectionnez un serveur MCP, cliquez simplement sur + Add Server pour exposer le serveur et ses outils à Cascade.

stdio, Streamable HTTP et SSE.

Cascade prend également en charge OAuth pour chaque type de transport.

Pour les serveurs http, l’URL doit correspondre à celle de l’endpoint et avoir la forme https://<your-server-url>/mcp.

Assurez-vous d’appuyer sur le bouton d’actualisation après avoir ajouté un nouveau plugin MCP.

mcp_config.json

~/.codeium/mcp_config.json est un fichier JSON qui répertorie les serveurs auxquels Cascade peut se connecter.

Voici un exemple de configuration qui définit un seul serveur pour GitHub :

MCP HTTP distants

serverUrl ou url.

Voici un exemple de configuration pour un serveur HTTP :

Interpolation de configuration

~/.codeium/mcp_config.json gère l’interpolation des

variables d’environnement pour les champs suivants : command, args, env, serverUrl, url et

headers.

Voici un exemple de configuration qui utilise une variable d’environnement AUTH_TOKEN

dans headers.

Contrôles d’administration (Teams & Enterprises)

Paramètres MCP de l'équipe

Paramètres MCP configurables pour votre équipe.

Fonctionnement de la mise en correspondance des serveurs

- Correspondance sur la chaîne complète : Tous les motifs sont automatiquement ancrés (encapsulés avec

^(?:pattern)$) pour éviter les correspondances partielles - Champ Command : Doit correspondre exactement ou selon votre motif regex

- Tableau d’arguments : Chaque argument est évalué individuellement par rapport à son motif correspondant

- Longueur du tableau : Le nombre d’arguments doit correspondre exactement entre la liste d’autorisation et la configuration utilisateur

- Caractères spéciaux : Des caractères comme

$,.,[,],(,)ont une signification particulière en regex et doivent être échappés avec\si vous souhaitez une correspondance littérale

Options de configuration

Option 1 : Par défaut via le Plugin Store (recommandé)

Laissez le champ Server Config (JSON) vide pour utiliser la configuration par défaut du Windsurf MCP Plugin Store.

Option 1 : Par défaut via le Plugin Store (recommandé)

Laissez le champ Server Config (JSON) vide pour utiliser la configuration par défaut du Windsurf MCP Plugin Store.

Configuration de la liste d’autorisation Admin :Configuration utilisateur correspondante (Cela permet aux utilisateurs d’installer le serveur MCP GitHub avec n’importe quelle configuration valide, tant que l’ID du serveur correspond à l’entrée du Plugin Store.

- Server ID :

github-mcp-server - Server Config (JSON) : (laisser vide)

mcp_config.json) :Option 2 : Correspondance exacte de la configuration

Fournissez la configuration exacte que les utilisateurs doivent utiliser. Les utilisateurs doivent respecter cette configuration à l’identique.

Option 2 : Correspondance exacte de la configuration

Fournissez la configuration exacte que les utilisateurs doivent utiliser. Les utilisateurs doivent respecter cette configuration à l’identique.

Configuration de la liste d’autorisation Admin :Configuration utilisateur correspondante (Les utilisateurs doivent utiliser exactement cette configuration : toute divergence dans

- Server ID :

github-mcp-server - Server Config (JSON) :

mcp_config.json) :command ou args sera bloquée. La section env peut contenir des valeurs différentes.Option 3 : Modèles regex flexibles

Utilisez des expressions régulières (regex) pour autoriser des variations dans les configurations utilisateur tout en maintenant les contrôles de sécurité.

Option 3 : Modèles regex flexibles

Utilisez des expressions régulières (regex) pour autoriser des variations dans les configurations utilisateur tout en maintenant les contrôles de sécurité.

Configuration de la liste d’autorisation Admin :Configuration utilisateur correspondante (Cet exemple offre de la flexibilité aux utilisateurs tout en maintenant la sécurité :

- Server ID :

python-mcp-server - Server Config (JSON) :

mcp_config.json) :- La regex

/.*\\.pyfait correspondre tout chemin de fichier Python, comme/home/user/my_server.py - La regex

[0-9]+fait correspondre tout port numérique, comme8080ou3000 - Les utilisateurs peuvent personnaliser les chemins de fichiers et les ports, tandis que les administrateurs veillent à ce que seuls des scripts Python soient exécutés

Modèles regex courants

| Modèle | Correspond à | Exemple |

|---|---|---|

.* | Toute chaîne | /home/user/script.py |

[0-9]+ | Tout nombre | 8080, 3000 |

[a-zA-Z0-9_]+ | Alphanumérique + underscore | api_key_123 |

\\$HOME | Littéral $HOME | $HOME (non développé) |

\\.py | Littéral .py | script.py |

\\[cli\\] | Littéral [cli] | mcp[cli] |

Remarques

Directives de configuration pour les administrateurs

- Variables d’environnement : La section

envn’est pas évaluée par regex et peut être configurée librement par les utilisateurs - Outils désactivés : Le tableau

disabledToolsest géré séparément et n’entre pas dans la correspondance par liste blanche - Sensibilité à la casse : Toutes les correspondances sont sensibles à la casse

- Gestion des erreurs : Les expressions régulières invalides seront journalisées et entraîneront un refus d’accès

- Tests : Testez soigneusement vos expressions régulières — des règles trop restrictives peuvent bloquer des cas d’utilisation légitimes

Dépannage

- Vérifier la correspondance exacte : Assurez-vous que le motif de la liste autorisée correspond exactement à la configuration de l’utilisateur

- Vérifier l’échappement des regex : Les caractères spéciaux peuvent nécessiter un échappement (p. ex. :

\.pour des points littéraux) - Consulter les logs : Les motifs regex invalides sont consignés avec des avertissements

- Tester les motifs : Utilisez un testeur de regex pour vérifier que vos motifs fonctionnent comme prévu