Utilizatorii Enterprise trebuie să activeze manual această funcție din setări

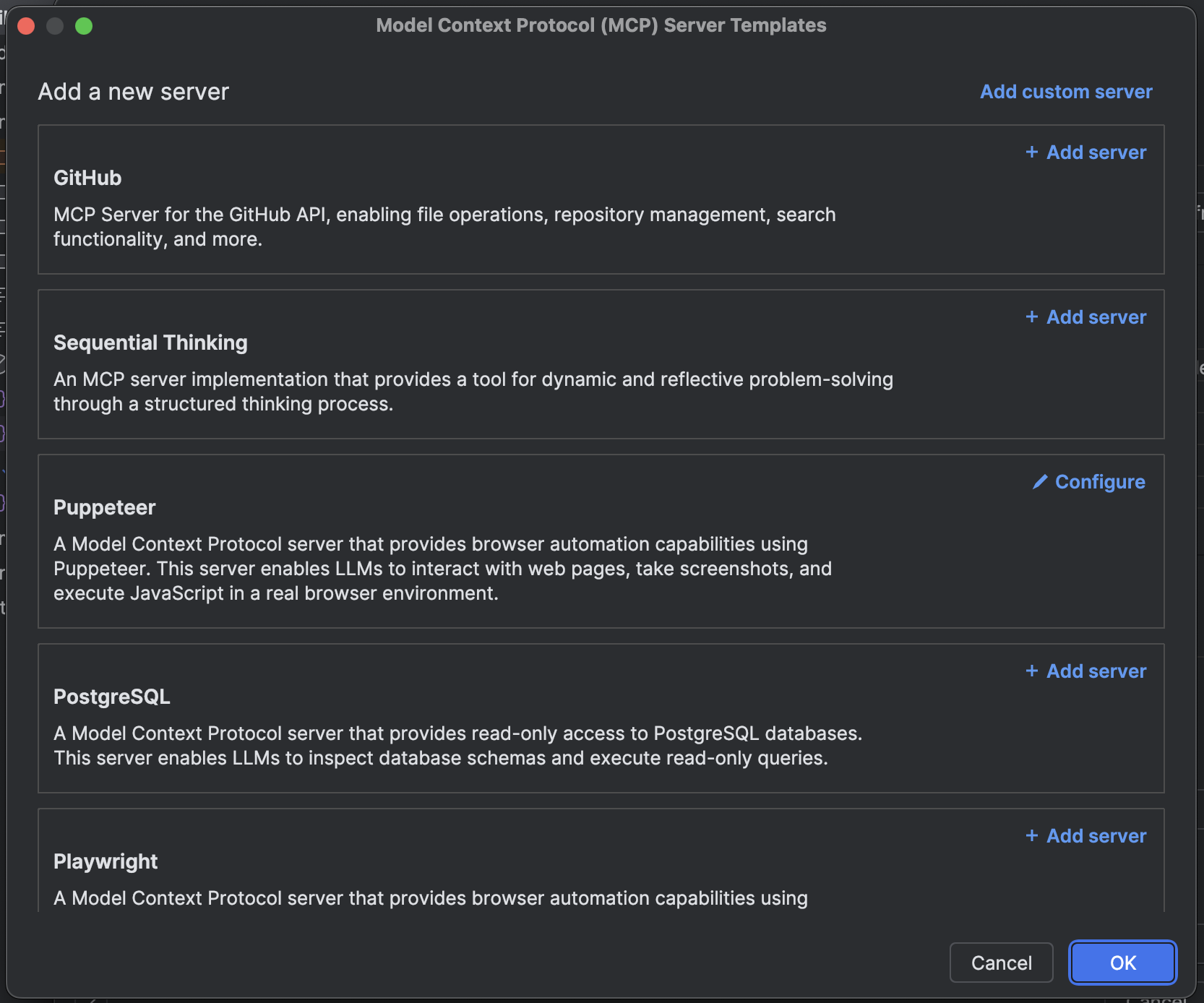

Adăugarea unui nou plugin MCP

Settings > Tools > Windsurf Settings > Add Server.

Dacă nu găsiți pluginul MCP dorit, îl puteți adăuga manual făcând clic pe butonul View Raw Config și editând fișierul mcp_config.json în format brut.

Când selectați un server MCP, faceți clic pe + Add Server pentru a expune serverul și instrumentele acestuia către Cascade.

stdio, Streamable HTTP și SSE.

Cascade acceptă, de asemenea, OAuth pentru fiecare tip de transport.

Pentru serverele http, URL-ul ar trebui să corespundă endpoint-ului și să arate astfel: https://<your-server-url>/mcp.

Asigurați-vă că apăsați butonul de reîmprospătare după ce adăugați un nou plugin MCP.

mcp_config.json

~/.codeium/mcp_config.json este un fișier JSON care conține o listă de servere la care Cascade se poate conecta.

Iată un exemplu de configurație care definește un singur server pentru GitHub:

MCP HTTP la distanță

serverUrl sau url.

Iată un exemplu de configurare pentru un server HTTP:

Interpolare în configurare

~/.codeium/mcp_config.json se ocupă de interpolarea

variabilelor de mediu în aceste câmpuri: command, args, env, serverUrl, url și

headers.

Iată un exemplu de configurație care folosește o variabilă de mediu AUTH_TOKEN

în headers.

Controale de administrare (Teams & Enterprise)

Setări MCP pentru echipă

Setări MCP configurabile pentru echipa dumneavoastră.

Cum funcționează potrivirea serverului

- Potrivire pe șir complet: Toate tiparele sunt ancorate automat (încadrate cu

^(?:pattern)$) pentru a preveni potrivirile parțiale - Câmpul Command: Trebuie să corespundă exact sau conform tiparului regex

- Vectorul de argumente: Fiecare argument este verificat individual față de tiparul corespunzător

- Lungimea vectorului: Numărul de argumente trebuie să corespundă exact între lista de permisiuni și configurația utilizatorului

- Caractere speciale: Caractere precum

$,.,[,],(,)au semnificație specială în regex și trebuie scăpate cu\dacă vrei potrivire literală

Opțiuni de configurare

Opțiunea 1: Implicit din Plugin Store (Recomandat)

Lăsați câmpul Server Config (JSON) necompletat pentru a folosi configurația implicită din Windsurf MCP Plugin Store.

Opțiunea 1: Implicit din Plugin Store (Recomandat)

Lăsați câmpul Server Config (JSON) necompletat pentru a folosi configurația implicită din Windsurf MCP Plugin Store.

Configurație whitelist pentru admin:Config utilizator corespunzătoare (Acest lucru le permite utilizatorilor să instaleze serverul GitHub MCP cu orice configurație validă, atâta timp cât ID-ul serverului corespunde intrării din Plugin Store.

- Server ID:

github-mcp-server - Server Config (JSON): (lăsați necompletat)

mcp_config.json):Opțiunea 2: Configurație cu potrivire exactă

Furnizați configurația exactă pe care utilizatorii trebuie să o folosească. Utilizatorii trebuie să respecte această configurație întocmai.

Opțiunea 2: Configurație cu potrivire exactă

Furnizați configurația exactă pe care utilizatorii trebuie să o folosească. Utilizatorii trebuie să respecte această configurație întocmai.

Configurație whitelist pentru admin:Config utilizator corespunzătoare (Utilizatorii trebuie să folosească exact această configurație — orice abatere în

- Server ID:

github-mcp-server - Server Config (JSON):

mcp_config.json):command sau args va fi blocată. Secțiunea env poate avea valori diferite.Opțiunea 3: Modele regex flexibile

Folosiți modele regex pentru a permite variații în configurațiile utilizatorilor, păstrând în același timp controalele de securitate.

Opțiunea 3: Modele regex flexibile

Folosiți modele regex pentru a permite variații în configurațiile utilizatorilor, păstrând în același timp controalele de securitate.

Configurație whitelist pentru admin:Config utilizator corespunzătoare (Acest exemplu oferă flexibilitate, menținând securitatea:

- Server ID:

python-mcp-server - Server Config (JSON):

mcp_config.json):- Regex-ul

/.*\\.pyse potrivește cu orice cale către un fișier Python, de exemplu/home/user/my_server.py - Regex-ul

[0-9]+se potrivește cu orice port numeric, de exemplu8080sau3000 - Utilizatorii pot personaliza căile fișierelor și porturile, iar administratorii se asigură că sunt executate doar scripturi Python

Modele regex uzuale

| Model | Potriviri | Exemplu |

|---|---|---|

.* | Orice șir | /home/user/script.py |

[0-9]+ | Orice număr | 8080, 3000 |

[a-zA-Z0-9_]+ | Alfanumeric + underscore | api_key_123 |

\\$HOME | Literal $HOME | $HOME (neexpandat) |

\\.py | Literal .py | script.py |

\\[cli\\] | Literal [cli] | mcp[cli] |

Note

Ghiduri de configurare pentru administratori

- Variabile de mediu: Secțiunea

envnu este verificată cu regex și poate fi configurată liber de utilizatori - Instrumente dezactivate: Tabloul

disabledToolseste gestionat separat și nu face parte din potrivirea cu lista permisă - Sensibilitate la majuscule/minuscule: Toate potrivirile sunt sensibile la majuscule/minuscule

- Gestionarea erorilor: Modelele regex nevalide vor fi înregistrate și vor duce la refuzarea accesului

- Testare: Testează cu atenție modelele regex — modele prea restrictive pot bloca scenarii de utilizare legitime

Depanare

- Verificați potrivirea exactă: Asigurați-vă că modelul din listă se potrivește exact cu configurația utilizatorului

- Verificați escape‑ul pentru regex: Caracterele speciale pot necesita escape (de ex.,

\.pentru puncte literale) - Examinați logurile: Modelele regex nevalide sunt înregistrate cu avertismente

- Testați modelele: Folosiți un tester regex pentru a verifica dacă modelele funcționează conform așteptărilor